معرفی سیستم مدیریت امنیت اطلاعات

سیستم مدیریت امنیت اطلاعات (ISMS)، یک رویکرد ساختارمند برای محافظت از دادهها، مدیریت ریسکها و اطمینان از رعایت قوانین سایبری است.

به بیان دقیقتر، سیستم مدیریت امنیت اطلاعات (ISMS) به عنوان یک چارچوب ساختارمند تعریف میشود که برای حفاظت از داراییهای اطلاعاتی ارزشمند یک سازمان طراحی میشود تا محرمانگی، یکپارچگی و دسترسی به اطلاعات را تضمین کند. این فرآیند مبتنی بر هماهنگی و تعامل فرایندها، فناوریها و منابع برای مدیریت موثر ریسکهای مرتبط با امنیت اطلاعات است. این مقاله مفتاح رایانهافزار اصول اساسی ISMS، نحوه کارکرد آن، مزایا و بهترین شیوهها را مورد بررسی قرار میدهد.

سیستم مدیریت امنیت اطلاعات (ISMS) چیست؟

همانگونه که اشاره کردیم، سیستم مدیریت امنیت اطلاعات (ISMS) یک چارچوب ساختارمند است که با هدف حفاظت از داراییهای اطلاعاتی ارزشمند یک سازمان پیادهسازی میشود تا سه اصل محرمانگی، یکپارچگی و دسترسی به اطلاعات را تضمین کند. در هسته چارچوب مذکور، ISMS از اطلاعات حساس در برابر دسترسی غیرمجاز، افشا، تغییر یا تخریب محافظت میکند. واقعیت این است که با گسترش فناوری اطلاعات و نقش حیاتی آن در فعالیتهای تجاری، اقدامات امنیتی قوی ضروری و اجتنابناپذیر است. ISO/IEC 27001 یک استاندارد بینالمللی است که الزامات ایجاد، پیادهسازی، بهرهبرداری، نظارت، بررسی، نگهداری و بهبود ISMS را مشخص میکند.

اساس ISMS مبتنی بر ارزیابی ریسک است – یک تحلیل کامل از آسیبپذیریها و تهدیدات بالقوه در ارتباط با داراییهای اطلاعاتی یک سازمان. این ارزیابی ریسک، انتخاب و اجرای اقدامات امنیتی را خطدهی میکند. با توجه به افزایش مشکلات مرتبط با نشتی و نقض دادهها و حملات سایبری، سازمانها متوجه شدهاند که مدیریت پیشگیرانه ریسک به منظور جلوگیری از نقضهای امنیتی پرهزینه اهمیت بسیار زیادی دارد.

پیادهسازی ISMS شامل اتخاذ یک رویکرد سیستماتیک مطابق با الزامات امنیتی ISO 27001 است. این فرآیند شامل تعریف خطمشیها، تعریف فرایندها و استقرار فناوریها با هدف کاهش موثر ریسکها است. به طوری که یک فرهنگ آگاه به امنیت در سازمان شکل گیرد و اطمینان حاصل شود که مقررات مرتبط با محافظت از دادهها مثل GDPR به درستی اجرا میشود.

یک ویژگی کلیدی ISMS توانایی آن در ارائه یک روششناسی ساختارمند و انعطافپذیر برای مدیریت امنیت اطلاعات است. با دنبال کردن دستورالعملهای ISO 27001، سازمانها میتوانند اقدامات امنیتی را متناسب با نیازهای خاص خود تنظیم کنند در حالی که به بهترین شیوههای شناخته شده بینالمللی پایبند بمانند. دستیابی به گواهینامه ISO 27001 تعهد یک سازمان به امنیت اطلاعات و پایبندی به بالاترین استانداردها در این زمینه را نشان میدهد و مزایای متعددی را برای یک سازمان به ارمغان میآورد. با تعریف کنترلهای قوی، احتمال نقض دادهها و نشت اطلاعات به شکل قابل توجهی کاهش پیدا میکند. همچنین، با اطمینان از رعایت سه اصل محرمانگی، دسترسپذیری و یکپارچگی دادههای حساس، اعتماد مشتریان و شرکا بیشتر میشود. رویکرد سیستماتیک ISMS تضمین میکند که اقدامات امنیتی به طور مداوم اعمال میشوند و هرگونه آسیبپذیری به سرعت برطرف میشود.

سیستم مدیریت امنیت اطلاعات چگونه کار میکند؟

ISMS بر مبنای یک سری گامهای نظاممند برای محافظت از داراییهای اطلاعاتی ارزشمند یک سازمان عمل میکند. این رویکرد منظم تضمین میکند که اطلاعات حساس امن باقی میماند و ریسکها به طور موثر مدیریت میشوند. برای درک بهتر موضوع اجازه دهید به شکل گام به گام نحوه کار ISMS را مورد بررسی قرار دهیم.

گامهای سیستم مدیریت امنیت اطلاعات

گام اول: آغاز

پیادهسازی ISMS با تعهد رهبری و تخصیص منابع لازم آغاز میشود. اغلب یک کمیته هدایت برای نظارت بر فرایند پیادهسازی تشکیل میشود.

گام دوم: تعریف دامنه

سازمان مرزهای ISMS را تعریف میکند، از جمله داراییهای اطلاعاتی، فرایندها و بخشهایی که تحت پوشش قرار خواهند گرفت. این مرزبندی، یک پیادهسازی متمرکز و موثر را تضمین میکند.

گام سوم: ارزیابی ریسک

یک ارزیابی جامع ریسک شامل شناسایی داراییها، تحلیل تهدیدات، ارزیابی آسیبپذیریها و تعیین تاثیرات بالقوه است. این گام ریسکهای بحرانی را شناسایی میکند.

گام چهارم: برطرف کردن ریسک

سازمان گزینههایی که برای غلبه بر ریسک در دسترس قرار دارد را انتخاب میکند که از آن جمله باید به اجتناب از ریسک، کاهش، انتقال یا پذیرش آن اشاره کرد. این فرآیند شامل انتخاب و اجرای کنترلهای امنیتی بر اساس استانداردها و دستورالعملهای تثبیت شده است.

گام پنجم: پیادهسازی کنترلهای امنیتی

کنترلهای امنیتی دقیقی برای رفع آسیبپذیریهای شناسایی شده پیادهسازی میشوند. این کنترلها شامل راهکارهای فنی، سیاستها، رویهها و اقدامات فیزیکی است.

گام ششم: توسعه مستندات

مستندات دقیقی ایجاد میشود، از جمله سیاستهای امنیت اطلاعات، رویهها، دستورالعملها و برنامههای اجرای کنترل. این مستندات ستون فقرات چارچوب ISMS را تشکیل میدهند.

گام هفتم: آموزش و آگاهیبخشی

برنامههای آموزشی، اطلاعات لازم در ارتباط با پروتکلهای امنیتی، رویهها و نقش آنها در حفظ امنیت اطلاعات را به کارکنان آموزش میدهند. این امر کارکنان را قادر میسازد از بهترین شیوهها پیروی کنند و تهدیدات امنیتی را تشخیص دهند.

گام هشتم: برنامهریزی پاسخ به حادثه

یک برنامه پاسخ به حادثه قوی تدوین میشود که مراحل از پیش تعریف شده در صورت وقوع حوادث یا نقضهای امنیتی را مشخص میکند. این برنامه یک پاسخ سریع و موثر با هدف کاهش خسارات را شامل میشود.

گام نهم: نظارت و ثبت

نظارت مداوم بر سیستمها، شبکهها و برنامهها انجام میشود. سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM) اغلب برای جمعآوری و تحلیل گزارشهای امنیتی استفاده میشوند.

گام دهم: تشخیص و جلوگیری از نفوذ

سیستمهای تشخیص و جلوگیری از نفوذ (IDPS) برای تشخیص و خنثا کردن دسترسی غیرمجاز یا فعالیتهای مخرب در زمان واقعی مستقر میشوند.

گام یازدهم: مدیریت آسیبپذیری

ارزیابیهای منظم آسیبپذیری و آزمایش نفوذ برای شناسایی و رفع نقاط ضعف بالقوه در زیرساخت فناوری اطلاعات سازمان انجام میشود.

گام دوازدهم: مدیریت وصله

یک فرایند سیستماتیک برای شناسایی، آزمایش و استقرار وصلهها و بهروزرسانیهای امنیتی برای کاهش آسیبپذیریهای شناخته شده پیادهسازی میشود.

گام سیزدهم: معیارهای عملکرد و گزارشدهی

شاخصهای کلیدی عملکرد (KPI) برای اندازهگیری اثربخشی کنترلهای امنیتی تعریف میشوند. گزارشهای منظمی برای مدیریت ایجاد میشوند که رعایت قوانین و بهبودها را نشان میدهد.

گام چهاردهم: حسابرسی داخلی

حسابرسیهای داخلی برای اعتبارسنجی پیادهسازی و اثربخشی کنترلهای امنیتی انجام میشود. حسابرسان پایبندی به سیاستها و رویهها را ارزیابی میکنند.

گام پانزدهم: بررسی مدیریت

مدیریت ارشد، عملکرد، تاثیرگذاری و همراستایی ISMS با اهداف سازمانی را بررسی میکند و تصمیماتی برای تخصیص منابع برای بهبود فرآیندها اتخاذ میکند.

گام شانزدهم: بهبود مستمر

ISMS بر اساس یافتههای حسابرسی، حوادث و چشماندازهای متغیر تهدیدات به طور مداوم اصلاح میشود. فرایندها بهروزرسانی میشوند و کنترلهای امنیتی برای افزایش میزان تاثیرگذاری مکانیزمهای حفاظتی تنظیم میشوند.

گام هفدهم: گواهینامه (اختیاری)

در صورت تمایل، سازمان میتواند به دنبال دریافت گواهینامه ISO 27001 باشد. حسابرسان خارجی، انطباق ISMS با الزامات استاندارد را ارزیابی میکنند که در صورت تایید، منجر به صدور گواهینامه میشود.

بنابراین، ISMS به عنوان یک چارچوب ساختارمند عمل میکند که از ابزارهای فنی، فرایندها و کنترلها برای حفاظت از داراییهای اطلاعاتی استفاده میکند.

پیادهسازی سیستم مدیریت امنیت اطلاعات

برای درک بهتر موضوع اجازه دهید یک سناریو تعریف کنیم. یک کلینیک متوسط مراقبتهای بهداشتی را در نظر بگیرید که میخواهد امنیت سوابق پزشکی و اطلاعات حساس بیماران خود را تضمین کند. این کلینیک اهمیت محافظت از این دادهها در برابر دسترسی غیرمجاز و نقضهای بالقوه را تشخیص میدهد. در اینجا است که پیادهسازی ISMS بسیار مهم میشود و بر مبنای توضیحاتی که ارائه کردیم به صورت زیر تعریف میشود.

ارزیابی اولیه: کلینیک با ارزیابی شیوههای فعلی رسیدگی به اطلاعات، کار خود را آغاز میکند. آنها تشخیص میدهند که کارکنان، سوابق بیماران را به صورت دیجیتال ذخیره میکنند و همه به آنها دسترسی دارند که آسیبپذیریهای بالقوهای را به وجود میآورد.

حمایت رهبری: مدیریت کلینیک اهمیت حفظ حریم خصوصی بیمار را درک میکند و متعهد به ایجاد ISMS میشود. آنها منابعی را برای ارتقا فناوری، آموزش و توسعه خطمشیها اختصاص میدهند.

تعریف دامنه: ISMS سوابق بیماران، سیستمهای ذخیرهسازی دیجیتال و فرایندهای درگیر در دسترسی و بهروزرسانی این سوابق را پوشش میدهد.

ارزیابی ریسک: تیم فناوری اطلاعات و متخصصان امنیت کلینیک ریسکهای بالقوه را تجزیه و تحلیل میکنند. آنها تهدیداتی مانند دسترسی غیرمجاز توسط کارمندان یا هکرها و عواقب نقضهایی مانند سرقت هویت یا کلاهبرداری پزشکی را شناسایی میکنند.

برنامه مدیریت ریسک: برای کاهش این ریسکها، کلینیک، احراز هویت چند عاملی را برای دسترسی کارکنان به سوابق بیماران پیادهسازی میکند. آنها همچنین در فناوری رمزگذاری برای ایمنسازی دادهها در طول ذخیرهسازی و انتقال سرمایهگذاری میکنند.

توسعه سیاست: سیاستهای روشنی تدوین میشود که نحوه دسترسی، بهروزرسانی و اشتراکگذاری سوابق بیماران را مشخص میکند. این سیاستها همچنین عواقب نقضها و رسیدگی نامناسب به دادهها را مشخص میکنند.

مستندسازی: کلینیک یک سند دسترسپذیر ایجاد میکند که تمام سیاستها، رویهها و دستورالعملها را برای پیروی کارکنان مشخص میکند. این رویکرد تضمین میکند که شیوههای امنیتی محافظت از اطلاعات به شکل یکپارچه و سازگار در سراسر سازمان اجرا میشود.

اقدامات امنیتی: فایروالها و سیستمهای تشخیص نفوذ برای جلوگیری از دسترسی غیرمجاز به شبکه کلینیک نصب میشوند. علاوه بر این، نرمافزار ضدویروس به طور منظم بهروزرسانی میشود تا در برابر بدافزار از زیرساخت محافظت کند.

آموزش و آگاهیبخشی: تمام کارکنان کلینیک آموزشهای مربوط به بهترین شیوههای امنیت اطلاعات را مشاهده میکنند. آنها یاد میگیرند که ایمیلهای فیشینگ را شناسایی کنند، از رمزهای عبور قوی استفاده کنند و فعالیتهای مشکوک را گزارش دهند.

برنامه پاسخ به حادثه: کلینیک یک برنامه روشن تدوین میکند که مراحل انجام کار در صورت وقوع یک حادثه امنیتی را مشخص میکند. این فرآیند شامل اطلاعرسانی به بیماران آسیبدیده، جداسازی سیستمهای به خطر افتاده و همکاری با مقامات در صورت لزوم است.

نظارت و تشخیص: نرمافزار امنیتی برای نظارت بر شبکه کلینیک برای هرگونه فعالیت غیرمعمول تنظیم میشود. در صورت تشخیص تلاشهای دسترسی غیرمجاز یا نقض دادهها، هشدارهایی تولید میشود.

آزمایش و ارزیابی: ارزیابیهای آسیبپذیری برای شناسایی نقاط ضعف سیستم انجام میشود. آزمایش نفوذ حملات بالقوه را شبیهسازی میکند تا اطمینان حاصل شود که اقدامات امنیتی پابرجا هستند.

بهبود مستمر: بر اساس دادههای نظارت و نتایج آزمایش، کلینیک اقدامات و سیاستهای امنیتی خود را برای مقابله با تهدیدات و آسیبپذیریهای جدید تنظیم میکند.

حسابرسی داخلی: کلینیک حسابرسیهای داخلی منظم را برای ارزیابی اثربخشی ISMS انجام میدهد. علاوه بر این، هرگونه مغایرت به طور مناسب رسیدگی میشود.

بررسی مدیریت: مدیریت کلینیک به طور دورهای عملکرد ISMS و همراستایی آن با اهداف حفظ حریم خصوصی بیمار را بررسی میکند. تصمیماتی برای تخصیص منابع برای بهبودها اتخاذ میشود.

گواهینامه: به عنوان نشانه تعهد خود به حفظ حریم خصوصی بیمار، کلینیک بر مبنای گواهینامه ISO 27001 عمل میکند تا نشان دهد به استانداردهای بینالمللی امنیت پایند است.

در این سناریو، پیادهسازی ISMS توسط کلینیک مراقبتهای بهداشتی یک کاربرد از چارچوب مذکور در دنیای واقعی را نشان میدهد. با ارزیابی سیستماتیک ریسکها، اجرای اقدامات امنیتی، آموزش کارکنان و بهبود مستمر شیوههای خود، آنها محرمانگی و یکپارچگی سوابق پزشکی بیماران خود را تضمین میکنند. این مورد استفاده تاکید میکند که چگونه ISMS میتواند متناسب با صنایع و زمینههای خاص برای حفاظت از داراییهای اطلاعاتی ارزشمند باشد.

مزایای ISMS

در چشمانداز سایبری پویای فعلی، اهمیت ISMS را نمیتوان نادیده گرفت. گزارشی که گارتنر اکتبر 2022 منتشر کرد بر این نکته تاکید دارد و پیشبینی میکند که سرمایهگذاریها در امنیت اطلاعات و راهحلهای مدیریت ریسک تا پایان سال 2023 از 188.3 میلیارد دلار فراتر خواهد رفت. در نتیجه، اتخاذ ISMS یک مزیت استراتژیک برای شرکتها به ارمغان میآورد. به کارگیری ISMS مزایای کلیدی برای سازمانها در صنایع مختلف به همراه دارد. این مزایا به طور جمعی حفاظت از اطلاعات حساس، اطمینان از جریان بی وقفه عملیات تجاری و بهبود اعتماد ذینفعان را به همراه دارد. اجازه دهید برخی از مزایای کلیدی ISMS را با ذکر مثال نشان دهیم.

- محافظت از دادهها: ISMS تضمین میکند که دادههای حساس از دسترسی غیرمجاز یا نقضها ایمن باقی میمانند. به عنوان مثال، یک موسسه مالی با استفاده از ISMS میتواند از سوابق مالی مشتریان خود در برابر حملات سایبری محافظت کند.

- مدیریت ریسک: ISMS به سازمانها کمک میکند تا ریسکها را شناسایی و کاهش دهند. یک شرکت خردهفروشی که ISMS را پیادهسازی میکند، قادر است به طور پیشگیرانه نقضهای بالقوه دادههای کارت پرداخت را برطرف کند و از ضررهای مالی قابل توجه جلوگیری کند.

- رعایت مقررات: ISMS رعایت مقررات و استانداردهای صنعت را تسهیل میکند. ISMS به یک ارائهدهنده مراقبتهای بهداشتی اطمینان میدهد که مطابق با مقررات HIPAA عمل میکند، محرمانگی اطلاعات بیمار را حفظ میکند و به دلیل نقض قوانین، متحمل پرداخت جریمههای سنگین نخواهد شد.

- تداوم کسبوکار: ISMS شامل برنامههای بازیابی از بلایا است که به سازمانها امکان میدهد پس از بروز حوادث، قادر خواهند بود شرایط را به حالت اولیه بازگردانند. یک کارخانه تولیدی میتواند پس از یک حمله سایبری، عملیات را به سرعت به شرایط اولیه بازگرداند و زمان توقف را به حداقل برساند.

- بهبود شهرت: به کارگیری شیوههای امنیتی اطلاعات قوی، نقش مهمی در افزایش شهرت و اعتبار یک سازمان دارد. یک ارائهدهنده خدمات ابری با ISMS تعهد خود را به محافظت از دادههای مشتریان نشان میدهد و اعتماد مشتریان را جذب میکند.

- اعتماد ذینفعان: ISMS اعتماد مشتریان، شرکا و سرمایهگذاران را جلب میکند تا تمایل بیشتری به سرمایهگذاری در یک شرکت داشته باشند. ISMS مستقر شده برای یک پلتفرم تجارت الکترونیک به خریداران اطمینان میدهد که جزئیات شخصی و مالی آنها در بالاترین سطح از امنیت قرار دارد.

- صرفهجویی در هزینهها: جلوگیری از بروز نقض دادهها از طریق استقرار ISMS، مانع از ضرر و زیانهای مالی میشود. به طور مثال، یک دانشگاه که از ISMS استفاده میکند، بدون دلیل قربانی هزینههای بالقوه حقوقی نشده و اعتبارش خدشهدار نمیشود.

- تخصیص موثر منابع: ISMS با تمرکز بر ریسکهای با اولویت بالا، به تخصیص موثر منابع کمک میکند. ISMS مورد استفاده در یک آژانس دولتی، اطمینان میدهد که منابع محدود برای مقابله با تهدیدات سایبری حیاتی به مسیر درستی هدایت میشوند.

- انطباق با تهدیدات: ISMS به سازمانها امکان میدهد تا اقدامات امنیتی خود را در برابر تهدیدات متغیر تغییر دهند. ISMS یک شرکت انرژی به این شرکت کمک میکند در چشمانداز دائما در حال تغییر، از ریسکهای سایبری نوظهور جلوتر بماند.

- پاسخ به حوادث: ISMS شامل برنامههای پاسخ به حوادث کاملا تعریف شده است. ISMS یک خردهفروشی آنلاین، به آنها کمک میکند به سرعت به یک نقض داده پاسخ دهند و آسیب به شهرت برند را به حداقل برسانند.

- آگاهی کارکنان: ISMS به کارکنان اطلاعات بیشتری در ارتباط با ریسکها و مسئولیتهای امنیتی میدهد. به طور مثال، یک شرکت فناوری اطلاعات به مشتریان خود اطمینان میدهد که کارمندان آن در برابر حملات فیشینگ و بدافزار هوشیار هستند.

- مزیت رقابتی: سازمانهایی با ISMS تایید شده در بازار بهتر دیده میشوند. گواهینامه ISO 27001 یک ارائهدهنده خدمات مخابرات به این شرکت برتری خاصی میدهد، زیرا نشان میدهد شرکت از شیوههای امنیتی استاندارد صنعت پیروی میکند.

- شناسایی جهانی: ISO 27001 یک گواهینامه بینالمللی شناخته شده در حوزه امنیت است. به طور مثال، ISMS یک شرکت حملونقل بینالمللی کمک میکند تا بتواند به شکل سادهتری در کشورهای مختلف به فعالیت بپردازد.

- استراتژی بلندمدت: ISMS فرهنگ آگاهی در ارتباط با مسائل امنیتی را تقویت میکند. ISMS یک شرکت بیمه اطمینان میدهد که شیوههای امنیتی در استراتژی بلندمدت کسبوکار ادغام شدهاند.

- امنیت زنجیره تامین: پیادهسازی ISMS نقش مهمی در بهبود عملکرد زنجیره تامین دارد. ISMS یک تولیدکننده دارویی، ایمنی دادههای تحقیقات پزشکی به اشتراک گذاشته شده با شرکای تحقیقاتی را تضمین میکند.

با توجه به توضیحاتی که ارائه کردیم باید بگوییم که ISMS مزایای چندوجهی دارد، از محافظت از دادهها گرفته تا اطمینان از انطباق و تقویت اعتماد ذینفعان.

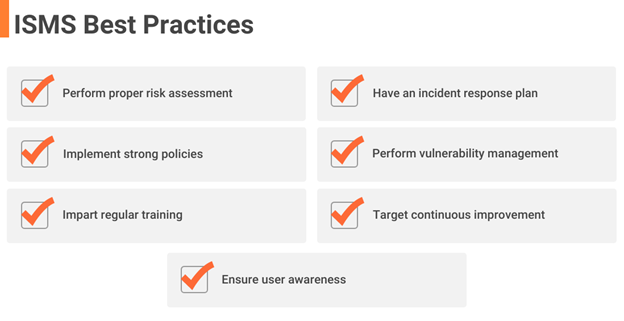

بهترین شیوههای ISMS

پیادهسازی یک ISMS موثر شامل اتخاذ بهترین شیوههایی است که امنیت دادهها و داراییهای ارزشمند را تضمین میکنند. این شیوهها، سازمانها را در ارتباط با تعریف اقدامات امنیتی قوی و حفظ یک موضع پیشگیرانه در برابر تهدیدات بالقوه راهنمایی میکنند. برخی از بهترین شیوههای ISMS به شرح زیر هستند:

- ارزیابی ریسک مناسب انجام دهید: ریسکهای بالقوه برای اطلاعات و سیستمهای خود را شناسایی کنید. در نظر بگیرید که چه کسی ممکن است بخواهد به دادههای شما دسترسی پیدا کند و چگونه میتواند این کار را انجام دهد. این کار به شما کمک میکند تا روی محافظت از مهمترین مناطق تمرکز کنید.

- سیاستهای قوی پیادهسازی کنید: قوانین روشن و قابل درک برای نحوه دسترسی به اطلاعات سازمان تعریف کنید. این سیاستها، پایه و اساس شیوههای امن را تشکیل میدهند.

- آموزش منظم ارائه دهید: کارکنان خود را آموزش دهید تا تهدیدات امنیتی را تشخیص داده و به آنها پاسخ دهند. به آنها در مورد ایمیلهای فیشینگ، رمزهای عبور ایمن و شیوههای ایمن گشت و گذار در اینترنت آموزش دهید.

- کنترل دسترسی را مدیریت کنید: دسترسی به دادههای حساس را محدود کنید. فقط افراد مجاز باید دسترسی متناسب با نقشهای خود داشته باشند.

- یک برنامه پاسخ به حادثه داشته باشید: یک برنامه برای انجام کارها در صورت وقوع یک حادثه امنیتی تدوین کنید. این برنامه مراحل انجام کار برای به حداقل رساندن آسیب و بازیابی سریع را مشخص میکند.

- نظارت منظم داشته باشید: سیستمهای خود را برای هرگونه فعالیت غیرمعمول مورد بررسی قرار دهید. از ابزارهایی استفاده کنید که در صورت اتفاق رویدادهای مشکوک به شما هشدار میدهند.

- مدیریت آسیبپذیری را انجام دهید: به طور منظم سیستمهای خود را برای نقاط ضعف احتمالی که هکرها ممکن است از آنها سوءاستفاده کنند بررسی کنید. هرگونه آسیبپذیری را وصله کرده و نرمافزار خود را بهروزرسانی کنید.

- از رمزگذاری استفاده کنید: از رمزگذاری برای رمزگذاری دادههای خود استفاده کنید تا حتی اگر کسی به آن دسترسی پیدا کرد، بدون یک کلید خاص نتواند محتوای آنرا درک کند.

- پشتیبانگیری داشته باشید: به طور منظم از دادههای خود نسخه پشتیبان تهیه کنید تا در صورت بروز مشکل بتوانید آن را بازیابی کنید. این فرآیند مانع از بروز مشکل از دست دادن دادهها به دلیل حملات سایبری یا خرابی سیستم میشود.

- حسابرسیهای امنیتی انجام دهید: به طور منظم اقدامات امنیتی خود را ارزیابی کنید تا اطمینان حاصل کنید که به طور موثر کار میکنند. این کار مانند بررسی قفلها و زنگهای امنیتی است.

- از بهبود مستمر غافل نشوید: همیشه به دنبال راههایی برای بهبود امنیت باشید. از هرگونه حادثهای درس بگیرید و اقدامات خود بر مبنای اصل پیشگیری قرار داده و سعی کنید مطابق با تهدیدات نوظهور، خطمشیهای امنیتی را تدوین کنید.

- تعامل مدیریت ارشد: مدیریت ارشد را با تلاشهای امنیتی خود همراه کنید. حمایت و تعهد آنها نشان میدهد که امنیت یک اولویت مهم برای سازمان است.

- مطمئن شوید فروشندگان مقوله امنیت را رعایت میکنند: اطمینان حاصل کنید فروشندگان شخص ثالث، شیوههای امنیتی خوبی را دنبال میکنند، به خصوص اگر با دادهها یا سیستمهای شما کار میکنند.

- امنیت فیزیکی را تمرین کنید: جنبه فیزیکی را به یاد داشته باشید. دفتر، سرورها و دستگاههای خود را در برابر دسترسی غیرمجاز ایمن کنید.

- آگاهی کاربر را افزایش کنید: همه کارمندان را تشویق کنید تا هوشیار باشند. آنها باید هر چیز مشکوکی را گزارش دهند و از دستورالعملهای امنیتی پیروی کنند.

- مستندسازی را فراموش نکنید: سوابق سیاستها، رویهها و اقدامات امنیتی خود را مستند کنید. این موضوع به ردیابی بهتر اقدامات انجام شده و اثبات انطباق کمک میکند.

با دنبال کردن این بهترین شیوهها، سازمانها میتوانند یک ISMS محکم و انعطافپذیر ایجاد کنند که داراییهای اطلاعاتی آنها را از تهدیدات مختلف محافظت کند. رویکرد فوق مانند ساخت یک قلعه قوی برای دادهها است که اطمینان میدهد شما برای دفاع در برابر حملات سایبری بالقوه و حفظ امنیت اطلاعات آماده هستید.

نویسنده: حمیدرضا تائبی