تست نفوذ چیست؟

تست نفوذ (Penetration Testing) یا آزمون نفوذپذیری، شبیهسازی حملاتی است که هکرها ممکن است برای نفوذ به سیستمهای کامپیوتری، شبکهها یا برنامههای کاربردی یک سازمان انجام دهند. این فرآیند با هدف شناسایی نقاط ضعف و آسیبپذیریهای امنیتی موجود در سیستمها صورت میگیرد تا قبل از اینکه هکرهای واقعی به این نقاط ضعف دست پیدا کنند، برطرف شوند. در واقع، تست نفوذ به سازمانها این امکان را میدهد تا به صورت پیشگیرانه، امنیت خود را ارزیابی کرده و خسارات ناشی از حملات سایبری را به حداقل برسانند. این فرآیند شامل جمعآوری اطلاعات اولیه در مورد سیستم هدف، شناسایی آسیبپذیریها، تلاش برای نفوذ به سیستم، ارزیابی موفقیت یا عدم موفقیت حمله و در نهایت ارائه گزارش جامع از نتایج و پیشنهاد راهکارهای بهبود امنیت است. متخصصان تست نفوذ از ابزارها و تکنیکهای مختلفی برای شبیهسازی حملات واقعی استفاده میکنند و از طریق بررسی دقیق نتایج، میتوانند نقاط ضعف سیستم را به طور دقیق مشخص کنند. به این ترتیب، سازمانها میتوانند با اطمینان بیشتری از اطلاعات خود محافظت کنند و از وقوع حوادث امنیتی جلوگیری کنند.

تفاوت تست نفوذ دستی و خودکار

تست نفوذ دستی و خودکار دو روش اصلی برای ارزیابی امنیت سیستمهای اطلاعاتی هستند که هر کدام مزایا و معایب خاص خود را دارند. تست نفوذ دستی فرآیندی است که در آن متخصصان امنیت سایبری به صورت دستی و با استفاده از دانش و تجربه خود، سیستم هدف را مورد بررسی قرار میدهند. این روش به متخصصان اجازه میدهد به صورت عمیقتر به سیستم نفوذ کرده و آسیبپذیریها را شناسایی کنند که ممکن است توسط ابزارهای خودکار قابل تشخیص نباشند. از طرفی، تست نفوذ دستی زمانبر است، هزینه بیشتری دارد و به متخصصان با تجربه نیاز دارد.

تست نفوذ خودکار از ابزارها و اسکریپتهای از پیش تعریف شده برای اسکن سیستم و شناسایی آسیبپذیریها استفاده میکند. این روش سریعتر و مقرونبهصرفهتر از روش دستی است و امکان بررسی سیستمهای بزرگ و پیچیده را فراهم میکند. با این حال، ابزارهای خودکار ممکن است نتوانند همه آسیبپذیریها را شناسایی کنند و در برخی موارد نتایج کاذب تولید میکنند. همچنین، برای تفسیر نتایج حاصل از تستهای خودکار، به تخصص انسانی نیاز است. به طور خلاصه، تست نفوذ دستی برای شناسایی آسیبپذیریهای پیچیده و نیازمند تحلیل عمیق مناسبتر است، در حالی که تست نفوذ خودکار برای بررسی سریع و گسترده سیستمها و شناسایی آسیبپذیریهای شناخته شده مناسبتر است. در بسیاری از موارد، ترکیب این دو روش برای دستیابی به نتایج دقیقتر و جامعتر توصیه میشود. با اینحال، برای انتخاب روش مناسب، عوامل مختلفی مانند اندازه سیستم، بودجه، زمانبندی و نوع آسیبپذیریهایی که به دنبال آنها هستید، باید در نظر گرفته شوند.

چه کسی تست نفوذ را انجام میدهد؟

Penetration Testing معمولا توسط متخصصانی انجام میشود که به عنوان هکرهای اخلاقی شناخته میشوند. این افراد متخصصان امنیت سایبری هستند که از دانش و مهارتهای خود برای شبیهسازی حملات سایبری و شناسایی نقاط ضعف سیستمهای کامپیوتری، شبکهها و برنامههای کاربردی استفاده میکنند. برخلاف مجرمان سایبری، هدف هکرهای اخلاقی کمک به سازمانها برای بهبود امنیت سیستمهای آنها است. تست نفوذ میتواند توسط افراد یا شرکتهای متخصص در زمینه امنیت سایبری انجام شود. این افراد معمولا دارای گواهینامههای تخصصی در زمینه امنیت سایبری مانند CEH، OSCP سرنام (Offensive Security Certified Professional) یا سایر گواهینامههای معتبر هستند. همچنین، برخی از سازمانها ممکن است تیم داخلی امنیت سایبری خود را داشته باشند که مسئولیت انجام تستهای نفوذ را بر عهده بگیرند. علاوه بر هکرهای اخلاقی، تست نفوذ میتواند توسط سایر افراد یا گروههای زیر انجام شود:

- شرکتهای مشاور امنیت: این شرکتها خدمات متنوعی در زمینه امنیت سایبری ارائه میدهند، از جمله تست نفوذ.

- محققان امنیت سایبری: به عنوان بخشی از پروژههای تحقیقاتی یا برای کسب تجربه عملی، ممکن است تست نفوذ را انجام دهند.

- هکرهای کلاه سفید: این افراد به صورت داوطلبانه برای کمک به سازمانها در بهبود امنیت سیستمهای آنها فعالیت میکنند.

به طور کلی، انتخاب فرد یا شرکت برای انجام تست نفوذ، به عوامل مختلفی بستگی دارد. اولین مورد حجم و پیچیدگی سیستم است. برای سیستمهای بزرگ و پیچیده، به متخصصانی با تجربه و مهارتهای بالاتر نیاز است. همچنین، هزینههای Penetration Testing بسته به نوع تست، مدت زمان و پیچیدگی آن متفاوت است. در نهایت بسته به نوع تست (جعبه سفید، جعبه سیاه یا جعبه خاکستری)، متخصصان تست نفوذ به اطلاعات مختلفی نیاز دارند.

انواع مختلف تست نفوذ چیست؟

تست نفوذ به عنوان یک روش فعال برای ارزیابی امنیت سیستمها، به روشهای مختلفی انجام میشود. هر کدام از این روشها، با توجه به میزان اطلاعاتی که تستکننده در اختیار دارد و زاویهای که از آن به سیستم نگاه میکند، متمایز میشوند.

تست نفوذ جعبه سیاه (Black Box)

تست نفوذ جعبه سیاه یکی از رایجترین و شبیهترین انواع تست نفوذ به حملات واقعی هکرها است. در این روش، متخصص تست نفوذ هیچگونه اطلاعات قبلی در مورد سیستم هدف، مانند معماری شبکه، پیکربندی سیستمها، کدهای منبع یا اطلاعات داخلی ندارد. او تنها به همان اطلاعاتی دسترسی دارد که یک هکر خارجی میتواند به آن دست پیدا کند، مانند آدرس IP، دامنه وبسایت و اطلاعات عمومی در دسترس عموم. هدف از تست نفوذ جعبه سیاه این است که شبیهسازی دقیقی از یک حمله واقعی انجام شود و آسیبپذیریهایی که از دید داخلی پنهان ماندهاند، شناسایی شوند. متخصص Penetration Testing در این روش، از همان تکنیکها و ابزارهایی استفاده میکند که هکرها برای نفوذ به سیستمها به کار میبرند. این تکنیکها شامل اسکن شبکه، مهندسی اجتماعی، تحلیل وب اپلیکیشن، تست نفوذ به سیستم های عامل و … میشود.

تست نفوذ جعبه سفید (White Box)

تست نفوذ جعبه سفید، نوعی از پن تست است که در آن، متخصص امنیت به اطلاعات کاملی از سیستم هدف دسترسی دارد. این اطلاعات شامل کدهای منبع نرمافزار، ساختار پایگاه داده، پیکربندی سرورها، معماری شبکه و سایر جزئیات فنی داخلی سیستم است. در این نوع تست، متخصص با بررسی دقیق کدهای منبع و ساختار داخلی سیستم، به دنبال یافتن آسیبپذیریهایی مانند خطاهای منطقی، باگهای امنیتی، نقاط ورود غیرمجاز و سایر ضعفهای امنیتی است. با داشتن دسترسی کامل به سیستم، متخصص میتواند به صورت عمیق و دقیق به تحلیل کدها و شناسایی نقاط ضعف بپردازد.

تست نفوذ جعبه خاکستری (Gray Box)

تست نفوذ جعبه خاکستری ترکیبی از دو روش پن تست جعبه سیاه و جعبه سفید است. در این نوع تست، متخصص نفوذ به اطلاعات محدودی در مورد سیستم هدف دسترسی دارد. این اطلاعات میتواند شامل نقشه کلی شبکه، لیستی از سیستمهای موجود، برخی از اسناد طراحی یا مستندات فنی، یا حتی دسترسی محدود به برخی قسمتهای کد منبع باشد. این سطح از دسترسی، به متخصص اجازه میدهد تا دید بهتری نسبت به سیستم داشته باشد و در عین حال، همچنان چالشهای یک حمله واقعی را شبیهسازی کند. در تست جعبه خاکستری، متخصص با استفاده از اطلاعاتی که در اختیار دارد، میتواند نقاط ضعف بالقوه را شناسایی کند و سپس با استفاده از تکنیکهای Penetration Testing جعبه سیاه، سعی در بهرهبرداری از این نقاط ضعف کند. این روش، به متخصص اجازه میدهد با دیدگاهی واقعبینانهتر، سیستم را مورد ارزیابی قرار دهد و آسیبپذیریهایی را که در شرایط واقعی ممکن است مورد استفاده قرار گیرند را شناسایی کند. علاوه بر موارد یاد شده، تست نفوذ مواردی دیگری به شرح زیر را شامل میشود:

تست نفوذ فیزیکی: در این نوع تست، متخصص به صورت فیزیکی به محیط سازمان نفوذ میکند تا آسیبپذیریهای فیزیکی مانند قفلهای شکسته، دوربینهای مدار بسته قابل هک و دسترسیهای غیرمجاز را شناسایی کند.

تست نفوذ وب اپلیکیشن: این نوع تست، به صورت اختصاصی بر روی وب اپلیکیشنها متمرکز است و آسیبپذیریهای خاص این نوع برنامهها مانند تزریق SQL، XSS و CSRF را شناسایی میکند.

تست نفوذ شبکه: این نوع تست، به بررسی امنیت شبکه سازمان میپردازد و آسیبپذیریهایی مانند پیکربندی نادرست روترها، سوئیچها و فایروالها را شناسایی میکند.

تست نفوذ اجتماعی: در این نوع تست، متخصص با استفاده از مهندسی اجتماعی تلاش میکند تا اطلاعات حساس را از کارمندان سازمان استخراج کند.

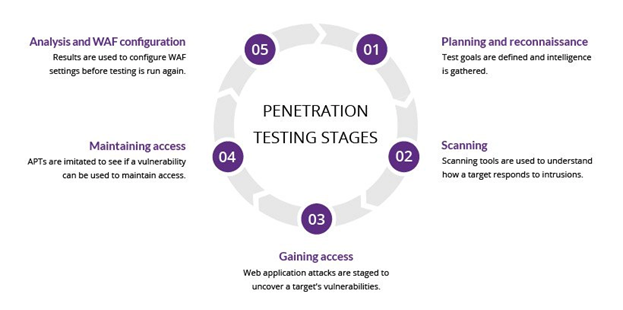

تست نفوذ چه مراحلی دارد؟

تست نفوذ یک فرآیند چند مرحلهای است که برای شناسایی آسیبپذیریهای سیستمها و شبکهها به کار میرود. این مراحل به طور کلی شامل مراحل زیر میشوند:

۱. برنامهریزی و شناسایی (Planning and Reconnaissance)

مرحله برنامهریزی و شناسایی اولین و یکی از مهمترین مراحل در فرآیند تست نفوذ است. این مرحله، بنیان و اساس تمام فعالیتهای بعدی را تشکیل میدهد و موفقیت یا شکست تست نفوذ تا حد زیادی به کیفیت برنامهریزی و اطلاعات جمعآوری شده در این مرحله بستگی دارد. در این مرحله، متخصص نفوذ با جمعآوری اطلاعات دقیق و جامع در مورد سیستم هدف، یک نقشه راه برای انجام تست ترسیم میکند. این اطلاعات به او کمک میکند تا نقاط ضعف بالقوه سیستم را شناسایی کرده و استراتژیهای حمله مناسب را انتخاب کند. فعالیتهای اصلی در این مرحله به شرح زیر هستند:

تعریف اهداف تست: مشخص کردن دقیق اهداف تست، از جمله سیستمها، شبکهها و برنامههایی که باید مورد بررسی قرار گیرند.

جمعآوری اطلاعات عمومی: جستوجو در اینترنت، شبکههای اجتماعی و سایر منابع عمومی برای یافتن اطلاعاتی مانند دامنه، آدرس IP، فناوریهای مورد استفاده، ساختار سازمانی و اطلاعات تماس.

انجام اسکنهای اولیه: انجام اسکنهای سطحی برای شناسایی سرویسهای فعال، سیستم عاملها و نرمافزارهای نصب شده بر روی سیستم هدف.

تحلیل اطلاعات جمعآوری شده: سازماندهی و تحلیل اطلاعات جمعآوری شده برای شناسایی نقاط ضعف بالقوه و انتخاب ابزارها و تکنیکهای مناسب برای مراحل بعدی.

تهیه یک برنامه تست دقیق: تدوین یک برنامه تست جامع که شامل مراحل، زمانبندی و منابع مورد نیاز باشد.

به طور معمول، متخصصان امنیت از ابزارهای مختلفی در این مرحله استفاده میکنند که از آن جمله باید به موتورهای جستوجو، ابزارهای جستوجوی WHOIS، ابزارهای جستوجوی شبکههای اجتماعی، اسکنرهای شبکه مثل Nmap، Nessus و ابزارهای جمعآوری اطلاعات مثل Maltego و Recon-ng اشاره کرد. در نهایت، میتوان گفت مرحله برنامهریزی و شناسایی، کلید موفقیت یک تست نفوذ موفق است. با انجام دقیق و کامل این مرحله، متخصص نفوذ میتواند به درک عمیقی از سیستم هدف دست یافته و نقاط ضعف آن را به طور موثر شناسایی کند.

۲. اسکن (Scanning)

اسکن یکی از مراحل حیاتی در فرآیند تست نفوذ است که به متخصص امنیت این امکان را میدهد تصویری کلی از سیستم هدف به دست آورد. در این مرحله، با استفاده از ابزارهای تخصصی، سیستم هدف به صورت سیستماتیک و دقیق مورد بررسی قرار میگیرد تا نقاط ضعف و آسیبپذیریهای احتمالی شناسایی شوند. هدف از انجام اسکن فوق این است که متخصص نفوذ بتواند اطلاعات دقیقی در مورد سیستم هدف، مانند سرویسهای فعال، سیستم عاملها، نرمافزارهای نصب شده، پیکربندی شبکه و پورتهای باز، جمعآوری کند. این اطلاعات به عنوان ورودی برای مراحل بعدی تست نفوذ، مانند بهرهبرداری از آسیبپذیریها، استفاده میشود. کارشناسان امنیت از انواع مختلف اسکن استفاده میکنند که برخی از آنها به شرح زیر هستند:

اسکن پورت: این نوع اسکن برای شناسایی پورتهای باز و سرویسهای فعال بر روی سیستم هدف استفاده میشود. با دانستن پورتهای باز، میتوان به سرویسهایی که ممکن است آسیبپذیر باشند، پی برد.

اسکن آسیبپذیری: در این نوع اسکن، سیستم باهدف شناسایی آسیبپذیریها در سیستم عاملها، نرمافزارها و پیکربندیها جستوجو میشود. ابزارهای اسکن آسیبپذیری، با استفاده از پایگاه دادههای بزرگی از آسیبپذیریها، سیستم هدف را با این پایگاه دادهها مقایسه میکنند.

اسکن شبکه: این نوع اسکن برای شناسایی دستگاههای موجود در شبکه، ساختار شبکه و ارتباطات بین دستگاهها استفاده میشود.

اسکن وب اپلیکیشن: این نوع اسکن به طور خاص برای شناسایی آسیبپذیریهای موجود در وب اپلیکیشنها، مانند تزریق SQL، XSS و CSRF، طراحی شده است.

در این مرحله نیز کارشناسان میتوانند از ابزارهای قدرتمندی مثل Nmap (محبوبترین ابزار اسکن شبکه برای شناسایی میزبانها، سرویسها و سیستم عاملها)، Nessus (یک اسکنر شناسایی آسیبپذیری قدرتمند که قابلیت شناسایی طیف گستردهای از آسیبپذیریها را دارد) OpenVAS (یک اسکنر آسیبپذیری متن باز است که قابلیتهای مشابه Nessus را دارد) و Nikto (یک اسکنر وب است که به طور خاص برای شناسایی آسیبپذیریهای وب سرورها طراحی شده است) استفاده میکنند.

۳. بهرهبرداری (Exploitation)

بهرهبرداری یکی از حساسترین و مهمترین مراحل تست نفوذ است. در این مرحله، متخصص نفوذ، آسیبپذیریهایی که در مراحل قبلی شناسایی شدهاند را به صورت عملی مورد بهرهبرداری قرار میدهد تا به سیستم هدف نفوذ کند. به عبارت دیگر، متخصص با استفاده از کدهای مخرب، ابزارهای خاص و تکنیکهای مهندسی اجتماعی، سعی میکند از این آسیبپذیریها برای دستیابی به اهداف تست استفاده کند. هدف اصلی از بهرهبرداری این است که متخصص بتواند به سیستم هدف نفوذ کرده و سطح دسترسی خود را افزایش دهد. این نفوذ میتواند به صورتهای مختلفی انجام شود، از جمله اجرای کدهای دلخواه، دور زدن احراز هویت، افزایش سطح دسترسی، و یا حرکت جانبی به سایر سیستمهای شبکه. برای این منظور ابزارهای مختلفی مثل ابزارهای اکسپلویت برای بهرهبرداری از آسیبپذیریهای شناخته شده، ابزارهای برنامهنویسی برای ایجاد اکسپلویتهای سفارشی و پیچیده، ابزارهای مهندسی اجتماعی برای فریب کاربران و جمعآوری اطلاعات و غیره قرار دارند.

۴. حفظ دسترسی و گسترش (Maintaining Access and Escalation)

حفظ دسترسی و گسترش یکی از مراحل کلیدی در تست نفوذ است که پس از موفقیت در بهرهبرداری از آسیبپذیریها انجام میشود. در این مرحله، نفوذگر تلاش میکند تا دسترسی خود را به سیستم هدف حفظ کرده و آن را گسترش دهد. این کار میتواند شامل فعالیتهایی مانند نصب بکدور، افزایش سطح امتیازها، حرکت جانبی باهدف دستیابی به حسابهای مدیریتی یا استخراج اطلاعات حساس باشد. هدف اصلی از این مرحله، تثبیت موقعیت و حداکثر کردن سود حاصل از نفوذ است. با حفظ دسترسی، نفوذگر میتواند به صورت طولانیمدت به سیستم هدف دسترسی داشته باشد و از آن برای اهداف مختلفی مانند سرقت دادهها، اخاذی یا ایجاد اختلال در سیستم استفاده کند.

۵. گزارشدهی (Reporting)

گزارشدهی آخرین و یکی از مهمترین مراحل در فرآیند تست نفوذ است. در این مرحله، متخصص نفوذ تمام یافتهها، آسیبپذیریها و نتایج تست را به صورت یک گزارش جامع و ساختارمند به سازمان ارائه میکند. این گزارش شامل جزئیات فنی آسیبپذیریها، روشهای بهرهبرداری، شدت خطر هر آسیبپذیری، راهکارهای رفع مشکلات و اولویتبندی آنها است. هدف از تهیه این گزارش، آگاهسازی سازمان از وضعیت امنیتی سیستمها و ارائه راهکارهای عملی برای بهبود امنیت است. یک گزارش خوب باید به گونهای نوشته شود که برای مدیران غیر فنی نیز قابل فهم باشد و اهمیت هر آسیبپذیری را به خوبی نشان دهد. همچنین، این گزارش باید به عنوان یک سند رسمی برای مستندسازی نتایج تست و پیگیری اقدامات اصلاحی مورد استفاده قرار گیرد.

۶. رفع آسیبپذیریها (Remediation)

رفع آسیبپذیریها آخرین مرحله از فرآیند تست نفوذ است که در آن، سازمان اقدامات لازم را برای برطرف کردن مشکلات امنیتی شناسایی شده در طول تست انجام میدهد. این مرحله شامل اعمال تغییرات در سیستمها، شبکهها و نرمافزارها برای رفع آسیبپذیریها و جلوگیری از حملات احتمالی آینده است. رفع آسیبپذیریها ممکن است شامل نصب وصلههای امنیتی، تغییر پیکربندی سیستمها، آموزش کاربران، بازنگری در فرآیندهای امنیتی و پیادهسازی راهکارهای امنیتی جدید باشد. هدف اصلی از رفع آسیبپذیریها، کاهش سطح خطر و افزایش امنیت سیستمها و شبکههای سازمان است. به عبارت دیگر، این مرحله، راهکارهایی برای رفع مشکل ارائه میدهد تا روشهای نفوذ به سیستمها را مسدود کند.

مراحل تست نفوذ ممکن است بسته به نوع تست، پیچیدگی سیستم هدف و اهداف تست، متفاوت باشد. برای مثال، در تست نفوذ جعبه سفید، مرحله برنامهریزی و شناسایی ممکن است کوتاهتر باشد، زیرا متخصص به اطلاعات بیشتری دسترسی دارد. همچنین، در برخی موارد، ممکن است مراحل اضافی مانند تست نفوذ اجتماعی نیز به این فرآیند اضافه شود. در نهایت به این نکته مهم دقت کنید که تست نفوذ یک فرآیند پیچیده و تخصصی است و باید توسط افراد متخصص و با تجربه انجام شود. انجام تست نفوذ بدون مجوز غیرقانونی است و عواقب حقوقی به همراه دارد.

نویسنده: حمیدرضا تائبی