تابآوری سایبری

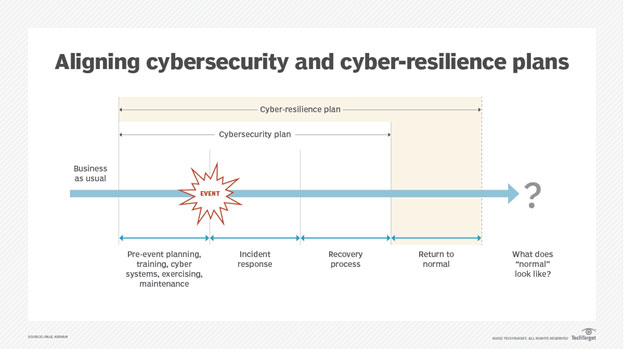

تابآوری سایبری که به آن پایداری سایبری (Cyber Resilience) نیز گفته میشود، توانایی یک سیستم، شبکه یا سازمان برای حفظ عملکرد اصلی خود در برابر رویدادهای مخرب سایبری است. این قابلیت شامل توانایی پیشبینی، تشخیص، پاسخگویی و بهبود پس از یک حمله سایبری است. یک زیرساخت مبتنی بر تابآوری سایبری بالا، قادر است به سرعت از خود در برابر تهدیدات سایبری محافظت کند، آسیبها را به حداقل برساند و به سرعت به حالت عادی بازگردد. این مفهوم فراتر از امنیت سایبری است و به انعطافپذیری و توانایی یک زیرساخت، شبکه یا حتی سیستم برای ادامه فعالیت در شرایط اضطراری اشاره دارد. به طور کلی، پایداری سایبری شامل اقداماتی مانند ایجاد نسخههای پشتیبان منظم از دادهها، آموزش کارکنان در زمینه امنیت سایبری، اجرای برنامههای پاسخ به حادثه، و استفاده از فناوریهای پیشرفته برای تشخیص و مقابله با تهدیدات است. در واقع، تابآوری سایبری، یک رویکرد جامع و چندجانبه برای مدیریت ریسکهای سایبری است که به سازمانها کمک میکند در دنیای دیجیتالی امروز، به طور مداوم و پایدار به فعالیت خود ادامه دهند.

مولفههای تابآوری سایبری چیستند؟

همانگونه که اشاره کردیم، تابآوری سایبری توانایی یک سیستم، شبکه یا سازمان در ارتباط با پایداری، بازیابی و ادامه عملکرد پس از یک رویداد مخرب سایبری است. این قابلیت بالقوه مبتنی بر همکاری مولفههای مختلفی است که در کنار هم، یک ساختار دفاعی قدرتمند را ایجاد میکنند. این مولفهها به شرح زیر هستند:

- پیشگیری: اجرای اقدامات پیشگیرانه برای کاهش احتمال وقوع حملات سایبری که شامل بهروزرسانیهای نرمافزاری منظم، آموزش کارکنان در زمینه امنیت سایبری، اعمال سیاستهای دسترسی قوی و استفاده از ابزارهای امنیتی مانند فایروالها و سیستمهای تشخیص نفوذ است.

- تشخیص: شناسایی سریع و دقیق حملات سایبری که شامل سیستمهای تشخیص نفوذ، تحلیل رفتار کاربران و مانیتورینگ مداوم شبکه است که هدفشان تشخیص زودهنگام تهدیدات است.

- پاسخگویی: پاسخگویی سریع و موثر به حملات سایبری برای محدود کردن آسیبها است. این فرآیند شامل تدوین یک برنامه پاسخ به حادثه از پیش تعریف شده، تیم واکنش سریع و کانالهای ارتباطی موثر است.

- بازیابی: فرآیند بازگرداندن سیستمها و دادهها به حالت عادی پس از یک حمله سایبری است. نسخههای پشتیبان منظم، برنامههای بازیابی در برابر بلایا و آزمایشهای منظم بازیابی، از جمله اقداماتی هستند که برای این منظور انجام میشوند.

- بهبود: به معنای یادگیری از تجربیات گذشته و بهبود مستمر فرآیندهای امنیتی است. تحلیل رویدادهای امنیتی، انجام ارزیابیهای منظم و بهروزرسانی برنامههای امنیتی، از جمله فعالیتهایی هستند که در این مرحله انجام میشوند.

- فرهنگ امنیتی: ایجاد یک فرهنگ امنیتی در سازمان، به معنای مشارکت همه کارکنان در حفظ امنیت اطلاعات است. آموزش مداوم، آگاهیرسانی درباره تهدیدات سایبری و تشویق کارکنان به گزارش مشکلات امنیتی، از جمله اقداماتی هستند که در این زمینه انجام میشوند.

- مدیریت ریسک: ارزیابی مستمر ریسکهای سایبری و اولویتبندی اقدامات امنیتی بر اساس میزان ریسک، از جمله اجزای کلیدی تابآوری سایبری است.

در کنار این مولفهها، تابآوری سایبری به عوامل دیگری مانند زیرساختهای امن، شراکتهای استراتژیک و قوانین و مقررات نیز وابسته است. یک رویکرد جامع و چندجانبه به امنیت سایبری، به سازمانها کمک میکند در برابر تهدیدات سایبری مقاوم بوده و به فعالیت خود ادامه دهند. هنگامی که صحبت از تابآوری سایبری به میان میآید، در حقیقت منظور و هدف یک فرایند مداوم و پویا است که نیازمند تلاش مستمر همه افراد در سازمان است. با ایجاد یک فرهنگ امنیتی قوی و اجرای اقدامات پیشگیرانه، تشخیص، پاسخگویی و بازیابی، سازمانها میتوانند به طور موثر از خود در برابر تهدیدات سایبری محافظت کنند.

ارکان پنجگانه تابآوری سایبری: کلیدی برای مقابله با تهدیدات سایبری

تابآوری سایبری، توانایی یک سازمان در مقابله با حملات سایبری، کاهش آسیبپذیریها و بازیابی سریع پس از یک حادثه سایبری است. این توانایی بر پایه پنج رکن اساسی بنا شده است که هر یک از آنها نقش مهمی در ایجاد یک دفاع سایبری قوی و پایدار ایفا میکنند.

رکن اول تابآوری سایبری: آمادگی/شناسایی

رکن اول و بنیادی تابآوری سایبری، آمادگی و شناسایی است. این رکن، پیش نیاز سایر ارکان بوده و به معنای داشتن یک درک عمیق و جامع از وضعیت امنیتی سازمان است. در واقع، آمادگی و شناسایی، پایه و اساس ساخت یک دفاع سایبری قوی و پایدار محسوب میشود. برای دستیابی به آمادگی و شناسایی کافی، سازمانها باید به طور مداوم وضعیت امنیتی خود را ارزیابی کنند. این ارزیابی شامل شناسایی دقیق داراییهای دیجیتال، زیرساختها، نرمافزارها و سختافزارها، همچنین شناسایی نقاط ضعف و آسیبپذیریهای موجود در سیستمها میشود. علاوه بر این، ارزیابی تهدیدات احتمالی و تحلیل ریسکهای مرتبط با آنها نیز از اهمیت بالایی برخوردار است. با انجام این ارزیابیها، سازمانها میتوانند یک تصویر روشن از وضعیت امنیتی خود به دست آورند و اقدامات لازم برای کاهش ریسکها را برنامهریزی کنند. این اقدامات شامل موارد زیر میشود:

- شناسایی داراییهای حیاتی: تعیین اینکه چه دادهها، سیستمها و فرایندهایی برای سازمان حیاتی هستند و نیاز به محافظت بیشتری دارند.

- ارزیابی آسیبپذیریها: شناسایی نقاط ضعف در سیستمها و نرمافزارها و انجام اقدامات لازم برای رفع آنها.

- تحلیل تهدیدات: شناسایی تهدیدات احتمالی و ارزیابی احتمال وقوع آنها.

- تدوین برنامههای مقابله با تهدیدات: ایجاد برنامههای دقیق برای مقابله با هر یک از تهدیدات شناسایی شده.

- آموزش کارکنان: آموزش کارکنان در زمینه امنیت سایبری برای افزایش آگاهی آنها نسبت به تهدیدات و نحوه مقابله با آنها.

- ایجاد یک فرهنگ امنیتی: ایجاد یک فرهنگ امنیتی در سازمان که در آن همه کارکنان مسئولیت حفظ امنیت اطلاعات را بر عهده بگیرند.

با انجام این اقدامات، سازمانها میتوانند به سطح بالایی از آمادگی دست پیدا کنند و در صورت وقوع یک حمله سایبری، به سرعت و موثر به آن پاسخ دهند. به عبارت دیگر، رکن آمادگی و شناسایی، مانند بستن کمربند ایمنی در خودرو است که قبل از حرکت باید انجام شود تا در صورت بروز حادثه، از آسیبهای جدی جلوگیری شود.

رکن دوم تابآوری سایبری: حفاظت از داراییهای دیجیتال سازمان

رکن دوم تابآوری سایبری، حفاظت است. پس از آنکه سازمان به طور کامل از وضعیت امنیتی خود آگاه شد و نقاط ضعف و قوت خود را شناسایی کرد، نوبت به اجرای اقدامات عملی برای محافظت از داراییهای دیجیتال میرسد. حفاظت، به معنای ایجاد یک لایه دفاعی قوی در اطراف سیستمها و دادههای سازمان است تا از نفوذ مهاجمان جلوگیری شود. حفاظت از داراییهای دیجیتال شامل مجموعهای از اقدامات فنی و مدیریتی است که به منظور کاهش احتمال موفقیتآمیز حملات سایبری انجام میشود. این اقدامات شامل موارد زیر است:

اعمال سیاستهای امنیتی: تدوین و اجرای سیاستهای امنیتی جامع که به طور دقیق نحوه دسترسی کاربران به سیستمها، استفاده از نرمافزارها و مدیریت دادهها را تعریف کند.

کنترل دسترسی: محدود کردن دسترسی کاربران به اطلاعات و سیستمها بر اساس اصل حداقل دسترسی. استفاده از روشهای احراز هویت قوی مانند رمزهای عبور پیچیده، احراز هویت دو مرحلهای و کنترل دسترسی مبتنی بر نقش، از جمله روشهای موثر برای کنترل دسترسی هستند.

بهروزرسانی نرمافزارها: بهروزرسانی منظم نرمافزارها و سیستمعاملها برای رفع آسیبپذیریها و بهرهبرداری از وصلههای امنیتی.

استفاده از ابزارهای امنیتی: استفاده از ابزارهای امنیتی مانند فایروالها، سیستمهای تشخیص نفوذ، نرمافزارهای آنتیویروس و سیستمهای پیشگیری از نفوذ به شبکه برای شناسایی و جلوگیری از حملات.

ایجاد نسخههای پشتیبان: ایجاد نسخههای پشتیبان منظم از دادهها برای بازیابی اطلاعات در صورت وقوع حادثه.

آموزش کارکنان: آموزش کارکنان در زمینه امنیت سایبری برای افزایش آگاهی آنها نسبت به تهدیدات و نحوه جلوگیری از آنها.

رمزنگاری دادهها: رمزنگاری دادههای حساس برای محافظت از آنها در صورت سرقت یا نشت اطلاعات.

ایجاد شبکههای جداگانه: جداسازی شبکههای مختلف (مانند شبکه عمومی و شبکه داخلی) برای کاهش سطح دسترسی مهاجمان در صورت نفوذ به شبکه.

حفاظت، یک لایه دفاعی اولیه در برابر حملات سایبری است. با اجرای اقدامات حفاظتی مناسب، سازمانها میتوانند احتمال موفقیتآمیز حملات سایبری را به شدت کاهش دهند و از داراییهای دیجیتال خود محافظت کنند. با این حال، حفاظت به تنهایی کافی نیست و باید با سایر ارکان تابآوری سایبری مانند تشخیص، پاسخگویی و بازیابی ترکیب شود تا یک دفاع سایبری جامع ایجاد شود.

رکن سوم تابآوری سایبری: تشخیص سریع و دقیق حملات سایبری

رکن سوم تابآوری سایبری، تشخیص است. پس از آنکه سازمان اقدامات لازم برای حفاظت از داراییهای دیجیتال خود را انجام داد، باید به دنبال راههایی برای تشخیص سریع و دقیق حملات سایبری باشد. تشخیص به موقع حملات، به سازمان فرصت میدهد تا قبل از گسترش آسیبها، اقدامات لازم برای مقابله با آنها را انجام دهد. تشخیص حملات سایبری، فرایندی پیچیده و چند وجهی است که نیازمند استفاده از ابزارها و تکنیکهای مختلف است. این فرایند شامل موارد زیر است:

- مانیتورینگ مداوم شبکه: نظارت مداوم بر ترافیک شبکه برای شناسایی فعالیتهای مشکوک مانند اسکن پورتها، حملات تزریق SQL و حملات DDoS.

- تحلیل لاگها: بررسی لاگهای سیستمها و شبکهها برای شناسایی الگوهای غیرعادی که ممکن است نشاندهنده یک حمله باشد.

- استفاده از سیستمهای تشخیص نفوذ (IDS): این سیستمها به طور مداوم ترافیک شبکه را تحلیل میکنند و هرگونه فعالیت مشکوکی را شناسایی و گزارش میکنند.

- تحلیل رفتار کاربران: مقایسه رفتار کاربران با الگوهای معمول برای شناسایی فعالیتهای غیرعادی که ممکن است نشاندهنده یک حمله باشد.

- هوش تهدیدات: استفاده از اطلاعات به روز در مورد تهدیدات سایبری برای شناسایی حملات جدید و پیچیده.

- خودکارسازی تشخیص: استفاده از ابزارهای خودکار برای تشخیص سریع و دقیق حملات و کاهش بار کاری تحلیلگران امنیتی.

تشخیص سریع و دقیق حملات سایبری، به سازمانها اجازه میدهد تا به سرعت به تهدیدات پاسخ دهند و از گسترش آسیبها جلوگیری کنند. با این حال، تشخیص به تنهایی کافی نیست و باید با سایر ارکان تابآوری سایبری مانند پاسخگویی و بازیابی ترکیب شود تا یک دفاع سایبری جامع ایجاد شود. تشخیص زودهنگام حملات، به سازمانها اجازه میدهد تا قبل از آنکه خسارات جبرانناپذیری وارد شود، اقدامات لازم را انجام دهند. همچنین، تشخیص سریع و پاسخگویی موثر به حملات، به حفظ اعتبار سازمان در نزد مشتریان و شرکا کمک میکند و باعث کاهش توقف فعالیتهای تجاری و کاهش خسارات مالی میشود.

رکن چهارم تابآوری سایبری: پاسخگویی سریع و موثر به حملات سایبری

رکن چهارم و حیاتی در تابآوری سایبری، پاسخگویی سریع و موثر به حملات سایبری است. پس از آنکه یک حمله سایبری تشخیص داده شد، سرعت و دقت در پاسخگویی نقش تعیینکنندهای در محدود کردن خسارات و بازیابی سریع سیستمها دارد. یک پاسخگویی موثر، نیازمند برنامهریزی دقیق، تمرین مداوم و هماهنگی بین تیمهای مختلف است. پاسخگویی موثر به حملات سایبری شامل مراحل زیر است:

- تایید حمله: پس از تشخیص یک هشدار، باید به سرعت صحت آن تایید شود. این کار با بررسی دقیقتر لاگها، سیستمهای تشخیص نفوذ و سایر منابع اطلاعاتی انجام میشود.

- تشکیل تیم واکنش به حادثه: پس از تایید حمله، باید یک تیم واکنش سریع تشکیل شود تا به سرعت به حادثه رسیدگی کند. این تیم باید شامل متخصصان امنیتی، شبکه، سیستمها و سایر حوزههای مرتبط باشد.

- محدود کردن آسیبها: اولین اقدام پس از بروز حادثه، محدود کردن آسیبهای ناشی از حمله است. این کار با قطع دسترسی به سیستمهای آلوده، مسدود کردن IPهای مهاجم و سایر اقدامات فنی انجام میشود.

- تحقیق و بررسی: پس از محدود کردن آسیبها، باید به طور کامل به تحقیق و بررسی درباره حمله پرداخت. این کار شامل جمعآوری شواهد، تحلیل دادهها و شناسایی ریشه حمله است.

- بازیابی سیستمها: پس از تحقیق و بررسی، باید سیستمهای آسیب دیده بازیابی شوند. این کار با استفاده از نسخههای پشتیبان، پاکسازی سیستمها و نصب مجدد نرمافزارها انجام میشود.

- آموزش و بهبود: پس از بازیابی سیستمها، باید به آموزش کارکنان پرداخته شود تا از تکرار چنین حملاتی جلوگیری شود. همچنین، فرآیندهای امنیتی باید بهبود یابند تا پاسخگویی به حملات آینده سریعتر و موثرتر شود.

رکن پنجم تابآوری سایبری: بازیابی سیستمها و دادهها به حالت عادی

رکن پنجم و پایانی تابآوری سایبری، بازیابی است. پس از آنکه یک سازمان با یک حمله سایبری مواجه شده و اقدامات لازم برای تشخیص و پاسخگویی به آن را انجام داده است، مرحله بعدی بازیابی سیستمها و دادهها به حالت عادی است. بازیابی، به معنای بازگرداندن سازمان به وضعیت قبلی قبل از حمله و از سرگیری فعالیتهای عادی است. بازیابی یک فرایند پیچیده و زمانبر است که نیازمند برنامهریزی دقیق و تمرین مداوم است. یک برنامه بازیابی خوب، به سازمان کمک میکند تا در کوتاهترین زمان ممکن و با کمترین اختلال در فعالیتهای خود، به حالت عادی بازگردد. مراحل بازیابی شامل موارد زیر است:

- ارزیابی خسارت: پس از مهار حمله، باید به طور کامل به ارزیابی خسارات وارد شده پرداخت. این کار شامل شناسایی سیستمها و دادههای آسیب دیده، ارزیابی میزان دادههای از دست رفته و تعیین مدت زمان مورد نیاز برای بازیابی است.

- بازیابی دادهها: بازیابی دادهها از نسخههای پشتیبان، یکی از مهمترین مراحل بازیابی است. نسخههای پشتیبان باید به صورت منظم گرفته شوند و در مکانی امن نگهداری شوند.

- بازیابی سیستمها: بازیابی سیستمها شامل نصب مجدد نرمافزارها، پیکربندی مجدد سیستمها و بازیابی تنظیمات است.

- تست سیستمها: پس از بازیابی سیستمها، باید آنها را به طور کامل تست کرد تا از عملکرد صحیح آنها اطمینان حاصل شود.

- تجزیه و تحلیل: پس از بازیابی کامل سیستمها، باید به تحلیل علل وقوع حمله و نقاط ضعف سیستمها پرداخت تا از تکرار چنین حملاتی در آینده جلوگیری شود.

لازم به توضیح است که بازیابی سریع سیستمها به سازمان اجازه میدهد در کوتاهترین زمان ممکن به فعالیتهای خود بازگردند و از خسارات مالی ناشی از توقف کسبوکار جلوگیری کنند. همچنین، بازیابی سریع و موثر، به حفظ اعتبار سازمان نزد مشتریان و شرکا کمک میکند و به سازمان کمک میکند تا برای مقابله با حملات آینده آمادهتر باشد. بنابراین، برای داشتن یک برنامه بازیابی موثر، سازمانها باید از دادههای خود نسخههای پشتیبان منظم بگیرند، یک محل امن برای ذخیره نسخههای پشتیبان در نظر بگیرند، به طور منظم نسخههای پشتیبان خود را آزمایش کنند، یک برنامه بازیابی جامع تدوین کنند که تمام مراحل بازیابی را پوشش دهد و کارکنان خود را در مورد برنامه بازیابی آموزش دهند.

نویسنده: حمیدرضا تائبی