راهنمای جامع واکنش به حوادث امنیتی

واکنش به حادثه (Incident Response) که گاهی اوقات واکنش به حوادث امنیتی یا سایبری نامیده میشود به فرآیندها و فناوریهای مورد استفاده از سوی یک سازمان برای تشخیص و پاسخ به تهدیدات سایبری، نقضهای امنیتی یا حملات سایبری اشاره دارد. یک برنامه رسمی واکنش به حادثه، تیمهای امنیت سایبری را قادر میسازد تا آسیب را محدود یا از آن جلوگیری کنند.

هدف از تدوین برنامه واکنش به حوادث امنیتی، جلوگیری از حملات سایبری قبل از وقوع آنها و به حداقل رساندن هزینه و اختلال در فعالیتهای تجاری ناشی از هر حمله سایبری است. به بیان دقیقتر، واکنش به حادثه، بخش فنی مدیریت حادثه است که شامل مدیریت کارهای اجرایی، منابع انسانی و حقوقی یک حادثه جدی است. در حالت ایدهآل، یک سازمان فرآیندها و فناوریهای واکنش به حادثه را در یک برنامه رسمی واکنش به حادثه (IRP) تعریف میکند که نحوه شناسایی، مهار و حل انواع مختلف حملات سایبری را مشخص میکند.

یک برنامه موثر واکنش به حوادث امنیتی میتواند به متخصصان شبکه و امنیت کمک کند تهدیدات سایبری را تشخیص داده و مهار کنند، سیستمهای آسیبدیده را بازیابی کنند و درآمد از دست رفته، جریمههای نظارتی و سایر هزینهها را کاهش دهند. آیبیام در این خصوص گفته است: «داشتن یک تیم واکنش به حادثه و برنامههای رسمی واکنش به حادثه، سازمانها را قادر میسازد تا هزینه یک نقض که ممکن است به طور متوسط حدود نیم میلیون دلار آمریکا باشد را به شکل قابل توجهی کاهش دهند».

حوادث امنیتی چیست؟

حادثه امنیتی یا رویداد امنیتی، هرگونه نقض دیجیتال یا فیزیکی است که اصول محرمانگی، یکپارچگی یا دسترسپذیری سیستمهای اطلاعاتی یا دادههای حساس یک سازمان را تهدید میکند. حوادث امنیتی میتوانند از حملات سایبری عمدی توسط هکرها یا کاربران غیرمجاز تا نقضهای غیرعمدی خطمشی امنیت فناوری اطلاعات توسط کاربران را شامل شوند. برخی از رایجترین حوادث امنیتی به شرح زیر هستند:

- باجافزار: نوعی نرمافزار مخرب یا بدافزار است که دادهها یا دستگاهها را قفل میکند و تهدید میکند مادامی که باج مربوطه پرداخت نشود دسترسی به سیستم یا فایلها امکانپذیر نخواهد بود. آخرین گزارش تهدید اطلاعات دپارتمان X-Force شرکت آیبیام نشان میدهد، 20 درصد از حملاتی که زیرساختهای شبکه یک سازمان را هدف قرار میدهند از نوع باجافزار هستند و عمدتا باهدف اخاذی انجام میشوند. در ادامه، حملات از نوع سرقت و نشت دادهها قرار دارند.

- فیشینگ و مهندسی اجتماعی: حملات فیشینگ ممکن است پیامهای دیجیتالی یا صوتی باشند که سعی میکنند گیرندگان را برای به اشتراک گذاشتن اطلاعات حساس، دانلود نرمافزار مخرب، انتقال پول یا داراییها به سمت مجرمان سایبری یا انجام برخی اقدامات باهدف آسیبرساندن به دیگران ترغیب کنند. مهاجمان، پیامهای فیشینگ را طوری طراحی میکنند که به نظر میرسد از یک سازمان یا فرد قابل اعتماد یا معتبر ارسال شده است، گاهی اوقات ممکن است پیامها از سمت فردی ارسال شده باشد که گیرنده آن شخص را میشناسد. فیشینگ و اعتبارنامههای سرقت شده یا به خطر افتاده، دو مورد از رایجترین بردارهای حمله هستند. برآورد شده است که هزینه یک نقض داده که به واسطه یک حمله فیشینگ انجام میشود گاهی اوقات به میلیونها دلار نیز میرسد. لازم به توضیح است که فیشینگ رایجترین شکل مهندسی اجتماعی است – نوعی حمله که به جای آسیبپذیری رساندن به داراییهای دیجیتال، بیشتر متمرکز بر افراد و کارمندان یک سازمان است تا آنها را ترغیب کند به مهاجم دسترسی غیرمجاز به دادهها یا داراییهای شخصی یا سازمانی حساس را بدهند.

- حملات DDoS: در یک حمله انکار سرویس توزیع شده (DDoS)، هکرها کنترل تعداد زیادی کامپیوتر را به دست میگیرند و از آنها برای از دسترس خارج کردن شبکه یا سرورهای یک سازمان با ترافیک جعلی استفاده میکنند تا کاربران عادی قادر به دسترسی به اطلاعات نباشند.

- حملات زنجیره تامین: حملات زنجیره تامین، حملات سایبری هستند که فروشندگان و شبکه همکاران یک سازمان را باهدف نفوذ به زیرساختهای سازمانی هدف قرار میدهند. به عنوان مثال، این حمله میتواند شامل سرقت دادههای حساس از سیستمهای یک تامینکننده یا استفاده از خدمات یک تامینکننده برای توزیع بدافزار باشد.

- تهدیدات داخلی: دو نوع تهدید داخلی وجود دارد. کارمندان درون سازمانی، شرکا یا سایر کاربران مجاز که به طور عمدی یا سهوی امنیت اطلاعات یک سازمان را به خطر میاندازند. کارمندان سهلانگار به طور ناخواسته با عدم رعایت شیوههای امنیتی، مانند استفاده از رمزهای عبور ضعیف یا ذخیره دادههای حساس در مکانهای ناامن، امنیت را به خطر میاندازند. شرکا و پیمانکاران نیز به واسطه عدم مقید دانستن خود به رعایت خطمشیهای امنیتی یک سازمان، ناخواسته راه را برای نفوذ هکرها به شبکههای سازمانی هموار میکنند.

- حملات افزایش امتیاز: این مورد شامل تلاش هکرهایی است که سعی میکنند ابتدا امتیازات محدودی را در یک سیستم به دست آورند و از آنها برای حرکت جانبی استفاده کنند، امتیازات بالاتری دریافت کنند و در طول مسیر به دادههای حساستر دسترسی پیدا کنند. اعتبارنامههای سرقت شده میتوانند به مهاجم در ورود اولیه یا افزایش امتیازات خود کمک کنند. طبق گزارش X-Force، سو استفاده از حسابهای معتبر رایجترین راهی است که مهاجمان از طریق آن به سیستمها نفوذ میکنند.

- حملات مرد میانی (MITM): در یک حمله MITM، هکر سعی در رهگیری ارتباطات دارد که اغلب یک ایمیل شامل اطلاعات حساس مانند نام کاربری یا رمز عبور یا شنود ارتباط میان دو طرف است. مهاجم یا از اطلاعات سرقت شده مستقیما استفاده میکند یا بدافزار را برای ارسال به گیرنده مورد نظر تزریق میکند.

برنامهریزی واکنش به حادثه

تلاشهای مستمر با هدف رسیدگی به حوادث امنیت سایبری در قالب یک برنامه واکنش به حوادث امنیتی تدوین میشوند. به طور معمول، برنامهها توسط یک تیم واکنش به رخداد امنیت رایانهای (CSIRT) سرنام Computer Emergency Response Teams متشکل از ذینفعان سازمان و متخصصان مجرب امنیت ایجاد و پیادهسازی میشوند. تیم CSIRT ممکن است شامل مدیر ارشد امنیت اطلاعات (CISO)، مسئول مرکز عملیات امنیتی (SOC)، تحلیلگران امنیتی و کارکنان فناوری اطلاعات باشد. همچنین، ممکن است شامل نمایندگانی از مدیران اجرایی، حقوقی، منابع انسانی، انطباق، نظارتی، مدیریت ریسک و احتمالا متخصصان شخص ثالث باشد.

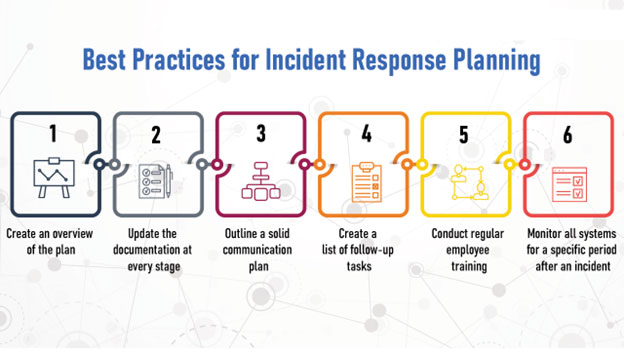

شرکتهای امنیتی به دفعات این مورد را به شرکتها خاطرنشان کردهاند که با سرمایهگذاری لازم برای مقابله با تهدیدات هکری، سازمانها میتوانند اثرات پرهزینه و مختلکننده نقض دادهها را کاهش دهند، تداوم فعالیتهای تجاری را تضمین کنند و به حفظ روابط خود با مشتریان، شرکا و سایر ذینفعان کلیدی کمک کنند. به طور معمول، یک برنامه واکنش به حادثه شامل موارد زیر است:

- کتابچه راهنمای واکنش به حادثه: شامل نقشها و مسئولیتهای هر عضو CSIRT در طول چرخه عمر واکنش به حادثه.

- راهکارهای امنیتی: نرمافزار، سختافزار و سایر فناوریهای نصب شده در سراسر سازمان.

- برنامه تداوم کسبوکار: طرح کلی راهکارها برای بازیابی سریع سیستمها و دادههای حیاتی در صورت وقوع قطعی.

- روششناسی واکنش به حادثه: تعیین فردی که مسئولیت بررسی جزئیات خاص در هر مرحله از فرآیند واکنش به حادثه است.

- برنامه اطلاعرسانی: اطلاعرسانی به رهبران شرکت، کارمندان، مشتریان و اجرای قوانین در مورد حوادث.

- تدوین دستورالعملها برای جمعآوری و مستندسازی اطلاعات: آمادهسازی گزارشهای دقیق در ارتباط با حوادث برای بررسی علت وقوع و در صورت لزوم انجام روندهای قانونی.

CSIRT ممکن است برنامههای واکنش به حادثه متفاوتی را برای انواع مختلف حوادث تدوین کند، زیرا هر نوع ممکن است نیاز به پاسخ منحصر بهفردی داشته باشد. بسیاری از سازمانها، برنامههای واکنش به حادثه خاصی مربوط به حملات DDoS، بدافزارها، باجافزارها، فیشینگ و تهدیدات داخلی دارند. داشتن برنامههای واکنش به حادثه که متناسب با محیط یا محیطهای یک سازمان هستند، برای کاهش زمان پاسخ، اصلاح و بازیابی از یک حمله ضروری است.

برخی از سازمانها، CSIRTهای داخلی خود را با شرکای خارجی ارائهدهنده خدمات واکنش به حادثه تکمیل میکنند. این شرکا اغلب بر اساس قراردادهای مشخصی کار میکنند و در جنبههای مختلف فرآیند مدیریت حادثه، از جمله تهیه و اجرای برنامههای واکنش به حادثه، به سازمانها کمک فنی ارائه میکنند.

نحوه عملکرد واکنش به حوادث امنیتی

اکثر برنامههای واکنش به حوادث امنیتی از یک چارچوب کلی واکنش به حادثه مبتنی بر مدلهای توسعهیافته توسط موسسه ملی استانداردها و فناوری NIST و موسسه SANS پیروی میکنند. مراحل کلی رایج واکنش به حادثه به شرح زیر هستند:

- آمادهسازی (Preparation)

- تشخیص و تحلیل (Detection and analysis)

- مهار (Containment)

- برطرف کردن علت بروز مشکل (Eradication)

- بازیابی (Recovery)

- بررسی پس از حادثه (Post-incident review)

آمادهسازی

مرحله اول واکنش به حوادث امنیتی ماهیت تکرارشونده و مستمر دارد. CSIRT بهترین روشها، ابزارها و تکنیکها را برای پاسخگویی، شناسایی، مهار و بازیابی از یک حادثه در کوتاهترین زمان و با حداقل اختلال در کسبوکار انتخاب میکند. از طریق ارزیابی منظم ریسک، CSIRT محیط کسبوکار را برای محافظت، شناسایی آسیبپذیریهای بالقوه شبکه و انواع مختلف حوادث امنیتی که برای شبکه خطرناک هستند، شناسایی میکند. تیم هر نوع حادثه را بر اساس تاثیر بالقوه آن بر سازمان اولویتبندی میکند.

CSIRT ممکن است چند استراتژی مقابله با حملات را آماده کند و سپس بهترین الگو که بالاترین اثرگذاری را دارد انتخاب کند که روند رسیدگی به یک حمله سایبری را سرعت بخشیده و در زمان کوتاهی شرایط را به حالت اولیه باز میگرداند. به طور معمول، زمان پاسخ به حوادث بر مبنای معیارهای مختلف و انجام تمرینات و شبیهسازی حملات احتمالی محاسبه میشود. بر اساس یک ارزیابی کامل ریسک، CSIRT ممکن است برنامههای واکنش به حادثه موجود را بهروزرسانی کند یا برنامههای جدیدی را تدوین کند.

تشخیص و تحلیل

در این مرحله، اعضای تیم امنیتی، شبکه را برای فعالیتهای مشکوک و تهدیدات بالقوه مورد ارزیابی قرار میدهند. آنها دادهها، اطلاعیهها و هشدارهای جمعآوری شده از لاگهای دستگاهها و ابزارهای امنیتی مختلف (نرمافزار آنتیویروس، فایروالها) را برای شناسایی حوادث در حال انجام تحلیل میکنند. تیم برای فیلتر کردن موارد مثبت کاذب از حوادث واقعی تلاش میکند و هشدارهای واقعی را بر اساس شدت اولویتبندی میکند.

امروزه، اکثر سازمانها از یک یا چند راهکار امنیتی مانند سیستم مدیریت اطلاعات و رویدادی امنیتی (SIEM) و تشخیص و پاسخ نقطه پایانی (EDR) برای نظارت بر رویدادهای امنیتی در زمان واقعی و خودکارسازی پاسخها استفاده میکنند. برنامه ارتباطی نیز در این مرحله مورد استفاده قرار میگیرد. هنگامی که CSIRT نوع تهدید یا نقض را تعیین کرد، پرسنل مناسب را مطلع کرده و سپس به مرحله بعدی فرآیند واکنش به حادثه میرود.

مهار

تیم واکنش به حوادث امنیتی اقداماتی را برای جلوگیری از گسترش بیشتر نقض یا فعالیتهای مخرب دیگر انجام میدهد. سپس، برنامههای واکنش به حادثه اضطراری را انجام میدهد. به طور کلی، دو دسته فعالیت مهار به شرح زیر مورد استفاده تیمهای امنیتی قرار دارند:

- اقدامات مهار کوتاهمدت، با هدف پیشگیری از گسترش تهدید فعلی با جدا کردن سیستمهای آسیبدیده، مانند آفلاین کردن دستگاههای آلود.

- اقدامات مهار بلندمدت، بر محافظت از سیستمهای تحت تاثیر با قرار دادن کنترلهای امنیتی قویتر در اطراف آنها، مانند جدا کردن پایگاههای داده حساس از بقیه شبکه، تمرکز دارند.

در این مرحله، CSIRT ممکن است نسخههای پشتیبان از سیستمهای آسیبدیده و تحت تاثیر را برای جلوگیری از بروز مشکل از دست رفتن دادههای اضافی و ضبط شواهد قانونی حادثه برای مطالعه آینده ایجاد کند.

برطرف کردن مشکل

پس از مهار، تیم سعی میکند تهدید پیرامون یک سیستم را کاملا برطرف میکند. این فرآیند میتواند شامل حذف بدافزار یا حذف یک کاربر غیرمجاز از شبکه باشد. همچنین، تیم سیستم یا سیستمهای تحت تاثیر قرار گرفته و سالم را بررسی میکند تا اطمینان حاصل کند هیچ اثری از نقض باقی نمانده است.

بازیابی

هنگامی که تیم واکنش به حادثه اطمینان پیدا کرد که تهدید کاملا برطرف شده است، سیستمهای آسیبدیده را به عملیات عادی باز میگرداند. این اصلاح ممکن است شامل نصب وصلهها، بازسازی سیستمها از نسخههای پشتیبان و بازگرداندن سیستمها و دستگاهها به حالت آنلاین باشد. همچنین، گزارش دقیقی از حمله و مجموعه اقدامات انجام شده با هدف تحلیل و بهبود سیستمها ساخته میشود.

بررسی پس از حادثه

در طول هر مرحله از فرآیند واکنش به حادثه، CSIRT شواهدی از نقض را جمعآوری کرده و مراحل انجام شده برای مهار و حذف تهدید را مستندسازی میکند. در این مرحله، CSIRT این اطلاعات را برای درک بهتر حادثه و جمعآوری “درسهای آموخته شده” بررسی میکند. CSIRT تلاش میکند تا علت اصلی حمله را تعیین کند، نحوه موفقیتآمیز بودن نفوذ به شبکه را شناسایی کند و آسیبپذیریها را برطرف کند تا حوادث مشابه در آینده تکرار نشوند.

همچنین، CSIRT مواردی را که خوب پیش رفتهاند بررسی میکند و به دنبال فرصتهایی برای بهبود سیستمها، ابزارها و فرآیندها برای تقویت ابتکارات واکنش به حادثه در برابر حملات آینده خواهد بود. بسته به شرایط نقضشده، ممکن است سازمان مجبور شود گزارشهایی در اختیار مقامات قانونی قرار دهد.

تکنولوژیهای واکنش به حادثه

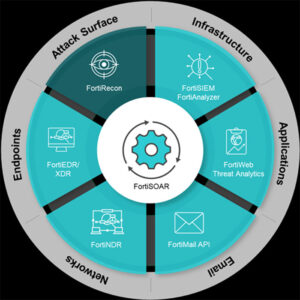

علاوه بر توصیف مراحلی که CSIRT باید در طول یک حادثه امنیتی انجام دهد، برنامههای واکنش به حوادث امنیتی معمولا راهکارهای امنیتی را که تیمهای واکنش به حادثه باید برای پیادهسازی یا خودکارسازی جریانهای کاری کلیدی، مانند جمعآوری و همبستگی دادههای امنیتی، تشخیص حوادث در زمان واقعی و پاسخ به حملات در حال انجام استفاده کنند، مشخص میکنند. برخی از رایجترین فناوریهای واکنش به حادثه به شرح زیر هستند:

- مدیریت سطح حمله (ASM) سرنام (attack surface management)

- تشخیص و پاسخ نقطه پایانی (EDR) سرنام (endpoint detection and response)

- اطلاعات امنیتی و مدیریت رویداد (SIEM) سرنام (security information and event management)

- هماهنگسازی، اتوماسیون و پاسخ امنیتی (SOAR) سرنام (security orchestration, automation and response)

- تحلیل رفتار کاربر و موجودیت (UEBA) سرنام (user and entity behavior analytics)

- تشخیص و پاسخ گسترده (XDR) سرنام (extended detection and response)

تکنولوژیهای واکنش به حوادث امنیتی

علاوه بر توصیف مراحلی که CSIRT باید در طول یک حادثه امنیتی انجام دهد، واکنش به حوادث امنیتی معمولا راهکارهای امنیتی را که تیمهای واکنش به حادثه باید برای پیادهسازی یا خودکارسازی جریانهای کاری کلیدی، مانند جمعآوری و همبستگی دادههای امنیتی، تشخیص حوادث در زمان واقعی و پاسخ به حملات در حال انجام استفاده کنند، مشخص میکنند. برخی از رایجترین فناوریهای واکنش به حادثه به شرح زیر هستند:

- مدیریت سطح حمله (ASM) سرنام (attack surface management)

- تشخیص و پاسخ نقطه پایانی (EDR) سرنام (endpoint detection and response)

- اطلاعات امنیتی و مدیریت رویداد (SIEM) سرنام (security information and event management)

- هماهنگسازی، اتوماسیون و پاسخ امنیتی (SOAR) سرنام (security orchestration, automation and response)

- تحلیل رفتار کاربر و موجودیت (UEBA) سرنام (user and entity behavior analytics)

- تشخیص و پاسخ گسترده (XDR) سرنام (extended detection and response)

ASM (مدیریت سطح حمله)

راهکارهای ASM به طور خودکار فرآیندهای کشف، تحلیل، اصلاح و نظارت بر آسیبپذیریها و بردارهای حمله در تمام داراییها که مستعد یک حمله سایبری هستند را انجام میدهند. ASM میتواند داراییهای شبکه قبلا نظارت نشده را کشف کند و روابط بین داراییها را ترسیم کند.

EDR (تشخیص و پاسخ نقطه پایانی)

EDR راهکاری است که به طور خودکار از کاربران، دستگاههای نقطه پایانی و داراییهای فناوری اطلاعات یک سازمان در برابر تهدیدات سایبری که توانستهاند از سد نرمافزارهای آنتیویروس و سایر ابزارهای امنیتی سنتی نقطه پایانی عبور کنند، محافظت میکند. EDR بهطور مداوم از تمام نقاط پایانی فعال در شبکه، داده جمعآوری میکند. همچنین، دادهها را در زمان واقعی برای بررسی وجود تهدیدات سایبری شناخته شده یا مشکوک تحلیل میکند و میتواند به طور خودکار برای جلوگیری یا به حداقل رساندن آسیب از تهدیداتی که شناسایی میکند، پاسخ دهد.

SIEM (اطلاعات امنیتی و مدیریت رویداد)

SIEM دادههای رویداد امنیتی را از ابزارهای امنیتی داخلی مختلف (به عنوان مثال فایروالها، اسکنرهای تشخیص آسیبپذیری و فیدهای اطلاعات تهدید) و دستگاههای موجود در شبکه جمعآوری و مرتبط میکند. SIEM میتواند به تیمهای واکنش به حوادث امنیتی کمک کند با تشخیص موارد مشکوک به یک تهدید جدی، مجبور نشوند حجم عظیمی از هشدارهای تولید شده توسط ابزارهای امنیتی را تک به تک مورد بررسی قرار دهند.

SOAR (هماهنگسازی، اتوماسیون و پاسخ امنیتی)

SOAR به تیمهای امنیتی اجازه میدهد تا کتابچههای راهنما، جریانهای کاری رسمی که عملیات امنیتی و ابزارهای مختلف را در پاسخ به حوادث امنیتی هماهنگ میکنند، تدوین کنند. پلتفرمهای SOAR میتوانند بخشهایی از این جریانهای کاری را در صورت امکان خودکار کنند.

UEBA (تحلیل رفتار کاربر و موجودیت)

UEBA از تحلیل رفتاری، الگوریتمهای یادگیری ماشین و اتوماسیون برای شناسایی رفتار غیرعادی و بالقوه خطرناک کاربر و دستگاه استفاده میکند. UEBA در شناسایی تهدیدات داخلی، تهدیدات درون سازمانی یا هکرهایی که از اعتبارنامههای داخلی به خطر افتاده استفاده میکنند که توانایی عبور از سایر ابزارهای امنیتی را دارند به کارشناسان امنیتی کمک میکنند. به طور معمول مجموعه اقدامات قابل انجام در این زمینه اغلب در قالب راهکارهای SIEM، EDR و XDR گنجانده شدهاند.

XDR (تشخیص و پاسخ گسترده)

XDR یک فناوری امنیت سایبری است که ابزارهای امنیتی، نقاط کنترل، دادهها و منابع تلهمتری و تجزیه و تحلیل را در محیط فناوری اطلاعات ترکیبی یکپارچه میکند. XDR یک سیستم مرکزی واحد برای پیشگیری از تهدید، تشخیص و پاسخ ایجاد میکند. XDR میتواند به تیمهای امنیتی بزرگ و SOC کمک کند با حذف سیلوها، بین ابزارهای امنیتی و خودکارسازی پاسخها در کل زنجیره تهدید سایبری، با کار کمتر به موفقیتهای بیشتر دست پیدا کنند.

با مفتاح رایانهافزار یک برنامه واکنش به حوادث امنیتی سطح بالا را آماده کنید

تیم امنیتی مفتاح رایانه افزار، متشکل از کارشناسان خبره حوزه امنیت، شبکه و فناوری اطلاعات با پشتوانه چند دهه کار اجرایی در حوزه مشاوره و استقرار راهحلهای امنیتی، توانایی ارزیابی شرایط فعلی محیط فناوری اطلاعات سازمانها را دارد و بر مبنای ارزیابی و مدیریت ریسکها، قادر است یک برنامه جامع واکنش به حوادث امنیتی را در راستای مقابله با تهدیدات سایبری به شکل اختصاصی آماده و مستقر کند. تیم متخصصان ما میتوانند در زمینه آمادهسازی برنامه واکنش به حوادث امنیتی یا ارزیابی برنامه امنیتی کمک کرده و توصیههای در راستای بهبود آن ارائه دهند. برای کسب اطلاعات بیشتر با شماره تلفن 021-42922 یا آدرس ایمیل [email protected] مکاتبه فرمایید.

نویسنده: حمیدرضا تائبی