معماری امنیت اعتماد صفر چیست؟

در معماری اعتماد صفر، تایید هویت دقیق برای هر فرد یا دستگاهی که قصد دسترسی به شبکه یا برنامه را دارد، الزامی است. این فرآیند تایید هویت برای همه دستگاها و کاربران عضو شبکه به یکسان انجام میشود و فرقی نمیکند شما مدیر ارشد یا کارمند یک دپارتمان باشید، در هر دو حالت، فرآیند احراز و تایید هویت به شکل یکسانی انجام میشود. تایید هویت کاربر یا دستگاه میتواند با رویدادهایی مانند تغییر دستگاههای در حال استفاده، موقعیت جغرافیایی کاربر، دفعات ورود به سیستم یا تعداد تلاشهای ناموفق برای ورود به سیستم فعال میشود.

سطح محافظت

فرآیند محافظت با تعیین سطح و بر مبنای دادهها، برنامههای کاربردی، داراییها یا سرویسهایی آغاز میشود که تحت عنوان DAAS شناخته میشوند. این اصطلاح مخفف واژگان زیر است:

دادهها (Data): از چه دادههایی باید محافظت کنید؟

برنامهها (Applications): کدام برنامهها شامل اطلاعات حساس هستند؟

داراییها (Assets): حساسترین داراییهای شما کدامند؟

سرویسها (Services): یک هکر در تلاش برای قطع عملکرد عادی زیرساخت فناوری اطلاعات، از کدام سرویسها میتواند سوء استفاده کند؟

تعیین سطح محافظت، به شما کمک میکند تا دقیقا روی آنچه نیاز به محافظت دارد تمرکز کنید. این رویکرد نسبت به تلاش برای محافظت از زیرساختها در برابر طیف گستردهای از حملات، بدون آگاهی در ارتباط با میزان ریسکپذیری داراییها ارجحیت دارد، به ویژه در عصر جدید که دامنه حملات، روزبهروز افزایش پیدا کرده و پیچیدهتر میشود.

یک خطمشی امنیت اعتماد صفر، شامل تنظیم ترافیک مرتبط با دادهها و مولفههای حیاتی با تعریف ریزمحیطها (micro perimeters) است. در لبه یک ریزمحیط، یک شبکه امنیت اعتماد صفر از یک دروازه جداسازی (segmentation gateway) استفاده میکند که ورود افراد و دادهها را کنترل میکند. این دروازه تمهیدات امنیتی را اعمال میکند که برای بررسی دقیق کاربران و دادهها، قبل از اعطای دسترسی با استفاده از فایروال لایه 7 و روش کیپلینگ (Kipling method) مورد استفاده قرار میگیرند.

یک خطمشی لایه 7 شامل بررسی محتوای بستهها با هدف مشاهده و بررسی این موضوع است که آیا آنها با انواع شناختهشده ترافیک مطابقت دارند یا خیر. اگر بستهای شامل دادههایی باشد که مطابق با پارامترهای قانون لایه 7 نباشد، دسترسی مسدود میشود. روش کیپلینگ با مطرح کردن شش پرسش کلیدی در مورد ورود و اینکه چه کسی سعی در ورود دارد، اعتبار تلاش ورود را به چالش میکشد: چه کسی؟ چه چیزی؟ چه زمانی؟ کجا؟ چرا؟ چگونه؟ انجام میشود. اگر پاسخ به هر یک از سوالات پرچم قرمزی را نشان دهد، دسترسی اعطا نمیشود.

تایید اعتبار چند عاملی

تایید اعتبار چند عاملی (MFA) با نیاز به ارائه چند اعتبارنامه توسط کاربر، هویت او را تایید میکند. بر مبنای روشهای ورود با رمز عبور سنتی، یک عامل مخرب تنها باید یک نام کاربری و رمز عبور را بفهمد که اغلب به دست آوردن آنها برای هکر آسان است. با MFA، کاربران چند روش شناسایی را مشخص میکنند. به طور مثال، برای یک کاربر ممکن است، رمز عبور و قفل سختافزاری که از طریق یک حافظه فلش به سیستم متصل میشود تعریف شده باشد تا بتواند به منابع موردنیاز خود دسترسی پیدا کند. در این حالت، مجرمان سایبری بدون داشتن هر دو عامل موفق نخواهند شد به منابع دسترسی پیدا کنند. به طور کلی، تایید اعتبار چند عاملی با افزایش تعداد اعتبارنامههای خاص که یک کاربر برای دسترسی به منابع مختلفی در یک شبکه مبتنی بر امنیت اعتماد صفر به آنها نیاز دارد، ضرورت پیدا میکند. استفاده از MFA میتواند با ضریب دو، سه، چهار یا بیشتر، کار را برای هکرها سخت کند.

تایید اعتبار نقطه پایانی (Endpoint)

برای اطمینان از اینکه هر نقطه پایانی توسط فرد مناسب کنترل میشود، نیاز به تایید آن وجود دارد. تایید اعتبار نقطه اتصال یا همان نقطه پایانی، عملکرد امنیت اعتماد صفر را تقویت میکند، زیرا هم کاربر و هم خود نقطه اتصال باید اعتبارنامه خود را به شبکه ارائه دهند. هر نقطه اتصال دارای لایه تایید اعتبار خاص خود است که کاربران را ملزم میکند قبل از دسترسی به شبکه، نشان دهند که مجوز دسترسی در اختیار دارند.

سپس، برای اینکه یک مولفه یا برنامه در شبکه به نقطه اتصال اجازه دسترسی بدهد، یک درخواست تایید به سمت نقطه اتصال ارسال میکند. سپس، کاربر روی دستگاه خود پاسخ میدهد. دادههای ارسالی از نقطه اتصال برای بررسی اعتبار استفاده میشود و فرآیند دریافت و انتقال موفق، به دستگاه از طریق تخصیص وضعیت “قابل اعتماد” اعطا میشود.

مدیریت یکپارچه نقطه اتصال (UEM) به مدیران سیستم اجازه میدهد از طریق بهکارگیری مجموعه واحدی از ابزارهایی که میتوانند برای تایید صحت چند نقطه اتصال استفاده شوند، فرآیند مدیریت زیرساختهای فناوری اطلاعات را متمرکز کنند. در این رهیافت، تشخیص و پاسخ نقطه پایانی (EDR) سرنام Endpoint detection and response ایمنی و امنیت نقطه پایانی را تایید میکند. EDR شبیه به یک آنتیویروس چندوجهی عمل میکند. این نرمافزار، نقطه پایانی را اسکن میکند، تهدیدات را شناسایی میکند و سپس اقداماتی را برای محافظت از نقطه پایانی و در نهایت کل شبکه انجام میدهد.

ریز بخشبندی (Micro segmentation)

ریز بخشبندی شامل ایجاد مناطقی (zones) داخل شبکه برای جداسازی و ایمنسازی بخشهایی از شبکه است که ممکن است شامل اطلاعات حساس باشند یا دسترسی را برای بازیگران مخرب فراهم کنند. رویکرد امنیتی اعتماد صفر به بهترین شکل از مزایای ریز بخشبندی سود میبرد، زیرا هنگامی که منطقه امن، ریز بخشبندی شد، فرآیند محافظت از آن منطقه در برابر تهدیدات کار سختی نخواهد بود. فایروال یا فیلتری که مانعی پیرامون این منطقه ایجاد میکند، همچنین میتواند مانع بروز تهدیدات درون شبکهای شود و اجازه ندهد کارمندان به شکل غیر مجاز اطلاعاتی را به خارج از شبکه انتقال دهند که در نهایت باعث محافظت از کل شبکه میشود.

دسترسی با حداقل مجوز (Least-privilege access)

دسترسی با حداقل مجوز به معنای آن است که فرآیند تخصیص مجوز به دستگاهها و کاربران تنها برای منابعی که به آنها نیاز دارند در اختیارشان قرار میگیرد تا بتوانند وظایف محوله را انجام دهند. به طور کلی، امنیت اعتماد صفر مبتنی بر تخصیص حداقل مجوزها است، زیرا تعداد نقاط ورودی یا دسترسی به زیرساختهای حساس را محدود میکند. همچنین، دسترسی با حداقل مجوز باعث صرفهجویی در زمان و منابع شود، زیرا تعداد اقدامات امنیتی مبتنی بر تایید هویت دو عاملی و حجم اعتبارنامههای شناسایی که باید اعطا و مدیریت شوند را محدود میکند.

دسترسی شبکه اعتماد صفر (ZTNA)

دسترسی شبکه اعتماد صفر که به اختصار (ZTNA) سرنام Zero trust network access نامیده میشود یکی از مولفههای دسترسی با اعتماد صفر است که بر کنترل دسترسی به برنامهها تمرکز دارد. ZTNA اصول دسترسی با اعتماد صفر (ZTA) را برای تایید کاربران و دستگاهها قبل از هر جلسه/نشست (Session) برای اطمینان از تطابق اطلاعات با خطمشیهای سازمان برای دسترسی به یک برنامه کاربردی را مورد بررسی قرار داده یا در صورت لزوم، گسترش میدهد. ZTNA یک مکانیزم حفاظتی مبتنی بر تایید هویت چند عاملی را ارائه میدهد تا شانس هکرها برای نفوذ به شبکه را کم کند.

یک عنصر کلیدی در معماری ZTNA، عدم وابستگی کاربر به یک موقعیت مکانی خاص است. فرآیند تایید و سیاست دسترسی به برنامه برای کاربرانی که داخل یا خارج از شبکه هستند یکسان است. به بیان دقیقتر، کاربرانی که داخل شبکه هستند نسبت به کاربرانی که خارج از شبکه هستند، ارجحیت ندارند و همگی به شکل یکسانی مورد بررسی قرار میگیرند.

برای کاربرانی که خارج از شبکه هستند، ZTNA یک تونل رمزگذاری شده امن برای اتصال دستگاه کاربر به نقطه واسط برنامه ZTNA تعریف میکند. ماهیت خودکار این تونل باعث میشود استفاده از آن نسبت به تونلهای شبکه خصوصی مجازی سنتی آسانتر باشد. بهبود تجربه کاربری باعث شده است تا بسیاری از سازمانها از رویکرد شبکه خصوصی مجازی به سمت ZTNA حرکت کنند.

نقطه واسط برنامه ZTNA عملکردی فراتر از دسترسی از راه دور شفاف و امن به کاربر ارائه میدهد، به طوری که یکسری مزایای بالقوه در اختیار سازمانها قرار میدهد. با قرار دادن برنامهها پشت یک نقطه واسط، ZTNA برنامهها را از دید اینترنت پنهان میکند و فقط کاربرانی که تایید شدهاند میتوانند به آن برنامهها دسترسی پیدا کنند.

مزایای مدل اعتماد صفر

بسیاری از شرکتها به دلایل مختلف، معماری اعتماد صفر را در دکترین دفاعی خود قرار دادهاند که از آن جمله به موارد زیر باید اشاره کرد:

محافظت از دادههای مشتری: مانع از بروز نشت دادههای مشتری میشود که علاوه بر هزینههای مادی، از دست دادن مشتریان را برای سازمان به همراه دارد.

کاهش موازی کاری و پیچیدگی ابزارهای امنیتی: زمانی که یک سیستم اعتماد صفر تمام توابع امنیتی را کنترل میکند، میتوانید انبوهی از فایروالهای اضافی، دروازههای وب و سایر ابزارهای امنیتی مجازی و سختافزاری را حذف کنید.

کاهش نیاز به استخدام و آموزش متخصصان امنیتی: یک سیستم مرکزی اعتماد صفر به این معنی است که شما مجبور نیستید افراد زیادی را برای مدیریت، نظارت، ایمنسازی، اصلاح و بهروزرسانی کنترلهای امنیتی استخدام کنید.

شرکتها بدون داشتن معماری اعتماد صفر، خود را در معرض نشست داده و جریمههای سنگین قرار میدهند. به عنوان مثال، در ماه مه 2014، هکرها به آدرس، نام، تاریخ تولد و رمز عبور 145 میلیون کاربر eBay دسترسی پیدا کردند. آنها برای ورود به سیستم، به سادگی از اعتبارنامه ورودی سه کارمند eBay استفاده کردند.

چطور امنیت اعتماد صفر را پیادهسازی کنیم؟

با ابزارهای مناسب، اجرای رویکرد امنیت اعتماد صفر تنها به چند مرحله اساسی نیاز دارد که به شرح زیر هستند:

تعیین سطح محافظت

انواع دادهها یا مولفههای شبکهای که به طور کامل نیاز به محافظت دارند را مشخص کنید. برای بسیاری از شرکتها، این موارد ممکن است شامل موارد زیر باشد:

- دادههای مشتری

- سوابق مالی

- اطلاعات کارمندان

- داراییهای اختصاصی مانند نقشهها و اختراعات

- تجهیزات شبکه مانند سرورها، سوئیچها و روترها

محدود کردن دسترسی به دادهها

مشخص کنید هر کاربر برای انجام وظایف خود نیاز به دسترسی به چه منابعی دارد و مطمئن شوید که آنها فقط میتوانند به آن بخشهای خاص دسترسی داشته باشند. محدود کردن سطح حمله، باعث میشود تا دامنه حملات بدافزاری و فیشینگ به دلیل خطای انسانی به شکل قابل توجهی کاهش پیدا کند. به طور مثال، اگر یک کاربر فقط یک رمز عبور ضعیف داشته باشد که برای چند نقطه دسترسی استفاده میشود، یک هکر میتواند آن رمز عبور را کشف کند و اثرات یک نفوذ را گسترش دهد. به بیان دقیقتر، هکر میتواند به مناطقی نفوذ کند که برای کاربر مهم است و به تدریج سطح اختیارات خود را از طریق به خطر انداختن سایر حسابهای کاربری افزایش دهد.

به تیم خود دید کافی بدهید

هنگامی که تیم فناوری اطلاعات دید کاملی داشته باشد، میتواند به کاربران در استفاده بهینه از شبکه و مراقبت از سیستمها کمک کند. ابزارهایی که دید یا به عبارت دقیقتر، مشاهدهپذیری خوبی در اختیار تیمهای فناوری اطلاعات قرار میدهند به شرح زیر هستند:

- گزارشها: گزارشهای فعالیت کاربر را میتوان برای شناسایی تلاشهای نفوذ به سیستم تجزیه و تحلیل کرد

- تحلیل: تجزیه و تحلیل فعالیت کاربر در طول یک دوره زمانی ممکن است الگوهای رفتاری را نشان دهد. شکستن الگو میتواند نشاندهنده تلاش برای دور زدن پروتکل های امنیتی باشد.

- نظارت: نظارت لحظهای بر سیستم میتواند تلاشهای نفوذ هکرها را در همان لحظه که رخ میدهند، آشکار کند.

- لاگها: هنگامی که فعالیت سیستمها ثبت میشود، میتوانید دادهها را برای یافتن ناهنجاریهایی که ممکن است ناشی از تلاش برای نفوذ باشند، تجزیه و تحلیل کنید. همچنین، با مطالعه لاگها میتوانید روش هکرها را کشف کنید.

راهحل شرکت فورتینت در این زمینه چیست؟

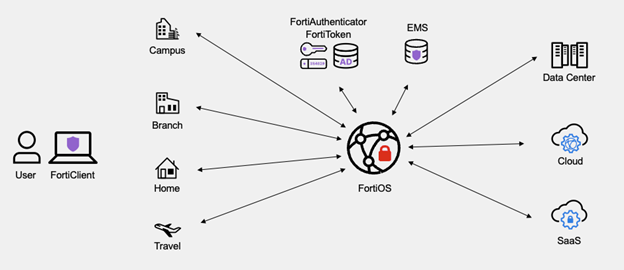

شرکت فورتینت به سازمانها کمک میکند تا کارمندان و دستگاههای دورکار خود را به برنامهها و منابع حیاتی، به صورت امن و مطمئن متصل کند. Fortinet Universal ZTNA یک راهحل امنیتی قدرتمند است که به کسبوکارها انعطافپذیری، کنترل دسترسی دقیق و تایید مداوم را ارائه میدهد. این راهحل به شما امکان میدهد تا خطمشیهای امنیتی را برای کاربران بدون توجه به موقعیت مکانیشان تعریف کنید. با کنترل دسترسی دقیق، دسترسی فقط برای همان نشست به برنامههای خاص اعطا میشود که امنیت بهتری را فراهم میآورد. با مدل راهاندازیشده توسط کاربر، تیم فناوری اطلاعات دید و کنترل بیشتری روی نقطه انتهایی (اندپوینت) دارد و در عین حال، تجربهای سریعتر و آسانتر را برای کاربران به ارمغان میآورد. Universal ZTNA به هیچ مجوز اضافی نیاز ندارد و یک ویژگی رایگان در FortiOS و FortiClient است که به مشتریان امکان میدهد مطابق با نیازهای خود از VPN به سمت ZTNA تغییر دهند.

با توجه به جابهجایی مداوم بین محیطهای درون سازمانی، شبکه خانگی و شبکه عمومی، امنیت اعتماد صفر (Zero Trust)، امنیت نقطه پایانی و امنیت شبکه را از طریق یک چارچوب امنیتی و مدیریتی متمرکز کنترل میکند. راهحلهایی که توسط مجموعهای مشترک از رابطهای برنامهنویسی کاربردی (API) و نقاط یکپارچهشده به یکدیگر متصل شدهاند، اطمینان میدهند کاربران میتوانند بهطور یکپارچه از یک مکان به مکان دیگر جابهجا شوند و از یک تجربه کاربری سازگار که بهطور مناسب با امنیت مبتنی بر محتوا محافظت میشود، بهرهمند شوند. فورتینت تنها عرضهکنندهای است که قادر به ارائه این رویکرد یکپارچه است و امنیت پیشگیرانه، یکپارچه و مبتنی بر محتوا را امکانپذیر میسازد که بهطور خودکار با توجه به مکان کاربران، دستگاهی که استفاده میکنند و منابعی که به آنها دسترسی پیدا میکنند، سازگار میشود.

فورتینت با استفاده از مجموعهای گسترده از راهحلهای امنیت اعتماد صفر، امنیت نقطه پایانی و امنیت شبکه در بستر امنیتی فورتینت (Fortinet Security Fabric)، امنیت، خدمات و هوش تهدید را ارائه دهد که میتواند از کاربران در شبکههای توزیعشده به بهترین شکل محافظت کند. به بیان دقیقتر، Security Fabric میتواند یک مکانیزم حفاظتی قدرتمند را بر مبنای ریسک کنترل شده تعریف کند و به سازمانها اجازه دهد از کاربران درون و برون سازمانی خود به شکل دقیقی محافظت کرده و در صورت نیاز، مکانیزمهای امنیتی را متناسب با الگوهای جاری ارتقا دهند.

همچنین، مواردی مثل اینترنت اشیا زنجیره بلوکی، کلان دادهها و غیره را در زیرمجموعه تحول دیجیتال قرار دادم که به نظرم جذابتر میشود، هرچند امکان پرداختن به آنها بهشکل مجزا نیز وجود دارد.

نویسنده: حمیدرضا تائبی