مکانیزم دفاع در عمق

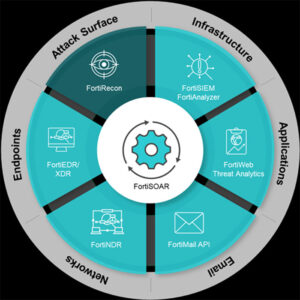

مکانیزم دفاع در عمق (Defense in Depth) یک استراتژی امنیتی چند لایه است که برای محافظت از سیستمها و دادهها در برابر حملات سایبری طراحی شده است. این معماری به جای تکیه بر یک لایه امنیتی واحد، از چند لایه دفاعی متعدد استفاده میکند تا احتمال نفوذ مهاجمان را به حداقل برساند. اگر یک مهاجم بتواند یک لایه دفاعی را دور بزند، لایههای بعدی مانع از پیشرفت بیشتر او خواهند شد. در این مقاله از مفتاح رایانهافزار در نظر داریم معماری دفاع در عمق را از منظر الگویی که شرکت فورتینت ارائه کرده است، مورد بررسی قرار دهیم.

این استراتژی از این اصل ساده پیروی میکند که هیچ سیستم امنیتی کاملا نفوذناپذیر نیست. بنابراین، با ایجاد چندین لایه دفاعی، حتی اگر یک لایه شکسته شود، احتمال اینکه مهاجم بتواند به تمام سیستم نفوذ کند بسیار کاهش مییابد. هر لایه دفاعی از ابزارها و تکنیکهای امنیتی متنوعی استفاده میکند تا از جنبههای مختلف سیستم محافظت کند. این لایهها ممکن است شامل فایروالها، سیستمهای تشخیص نفوذ، نرمافزارهای آنتیویروس، احراز هویت چند عاملی، رمزنگاری و آموزش کاربران باشد.

به طور کلی، دفاع در عمق به سازمانها کمک میکند تا ریسکهای امنیتی را کاهش دهند و از دادههای حساس خود محافظت کنند. با استفاده از این استراتژی، سازمانها میتوانند در برابر انواع مختلف حملات سایبری، از جمله حملات باجافزاری، بدافزارها و حملات مهندسی اجتماعی، مقاومت کنند.

همچنین، شایان ذکر است که یکی از مزایای مهم دفاع در عمق این است که حتی اگر مهاجمی موفق به نفوذ به یک لایه شود، برای دسترسی به اهداف نهایی خود باید از لایههای دفاعی دیگری نیز عبور کند. این امر زمان مورد نیاز برای انجام حمله را افزایش میدهد و احتمال شناسایی و متوقف کردن مهاجم را بیشتر میکند. علاوه بر این، دفاع در عمق به سازمانها کمک میکند با تغییر الگوی مورد استفاده توسط هکرها، به سرعت و به صورت انعطافپذیر استراتژی امنیتی خود را تطبیق دهند.

محیط کاری در حال تغییر و چشمانداز تهدیدات

دفاع در عمق امروزه بیش از هر زمان دیگری مورد نیاز است، زیرا تعداد بیشتری از کارکنان یک سازمان به شیوه دورکاری وظایف محوله را انجام میدهند و سازمانها نیز به طور فزایندهای به خدمات مبتنی بر ابر متکی هستند. با توجه به اینکه کارکنان از خانه کار میکنند، سازمانها باید خطرات امنیتی مرتبط با استفاده کارکنان از دستگاههای شخصی خود برای کار و اتصال Wi-Fi خانگی آنها به شبکه شرکت را برطرف کنند.

حتی با وجود منابع فناوری اطلاعات، آسیبپذیریهایی ذاتی در دستگاههایی وجود دارد که هم برای کار و هم برای مصارف شخصی مورد سوء استفاده هکرها قرار میگیرند. آسیبپذیریهایی که ممکن است از دید کاربران و کارشناسان امنیتی دور باشند، اما مجرمان سایبری موفق به شناسایی آنها شده باشند. علاوه بر این، روند رو به رشد استفاده از برنامههای کاربردی مبتنی بر ابر (SaaS) از جانب سازمانها، باعث شده تا محافظت از حریم خصوصی و تامین امنیت حجم فزایندهای از دادههای وارد شده از طریق وبسایتها دشوارتر شود.

دفاع در عمق شبیه به امنیت فیزیکی است

مفهوم دفاع در عمق با امنیت فیزیکی، مانند آنچه برای یک ساختمان یا برای شروع کار در محیط اداری استفاده میشود، تفاوتی ندارد. امنیت ساختمان دارای لایههای متعددی است که برخی از آنها ممکن است زائد به نظر برسند:

- یک کارمند از کارت ورود برای ورود به ساختمان استفاده میکند.

- یک نگهبان در لابی نظارت میکند.

- دوربینهای امنیتی تمام حرکات را در لابی، در هر طبقه و در آسانسور ثبت میکنند.

- پس از رسیدن به طبقه خود، کارمند باید از کارت ورود خود برای باز کردن درب طبقه دفتر استفاده کند.

- پس از رسیدن به میز خود، کارمند رایانه خود را روشن میکند و رمز عبور و کد چهار رقمی موقت (احراز هویت دو مرحلهای) را برای ورود به شبکه شرکت وارد میکند.

البته، موارد یاد شده تنها برخی از مراحل امنیتی هستند که یک کارمند باید برای شروع کار در روز انجام دهد. برخی از این مراحل ممکن است غیرضروری به نظر برسند و برخی از اقدامات ممکن است قویتر از سایرین به نظر برسند، اما در مجموع، آنها مشابه یک استراتژی دفاع در عمق هستند که در سازمانها اجرا میشود.

مشکلات رایج امنیت سایبری

در ادامه برخی از مشکلات رایجی که سازمانها هنگام اجرای یک استراتژی امنیت سایبری با آن مواجه هستند را به کل فهرستوار مورد بررسی قرار میدهیم:

- نرمافزار ضد بدافزار بهروزرسانی نشده یا روی تمام دستگاهها نصب نشده است.

- کارمندان آموزش ندیدهاند و قربانی طرحهای فیشینگ میشوند.

- پچهای نرمافزاری بهروزرسانی نمیشوند یا نادیده گرفته میشوند.

- پالیسیهای امنیتی اجرا نمیشوند یا کارمندان از آنها آگاهی ندارند.

- رمزگذاری ناقص یا اجرا نشده است.

- کارمندان دورکار به شبکههای ناامن مانند اینترنت عمومی متصل میشوند.

- نقاط ضعف امنیتی فیزیکی در مکانهایی مثل اتاقهای سرور مشاهده میشود.

- شرکای تجاری مانند ارائهدهندگان خدمات ابری، کاملا مطمئن و قابل اعتماد نیستند.

تصور کنید که همه این مشکلات همزمان رخ میدهند. تنها راهی که یک شرکت میتواند از خود در برابر آسیبپذیریهای فوق دفاع کند، اجرای یک استراتژی دفاع در عمق جامع و قوی است. در این حالت، اگر یک اقدام امنیتی شکست بخورد، اقدامات امنیتی دیگری آماده هستند تا وارد عمل شوند.

عناصر مختلف یک سیستم دفاع در عمق

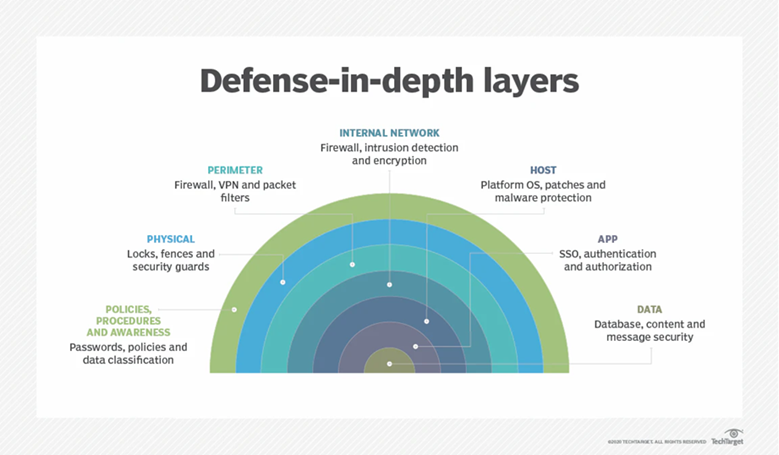

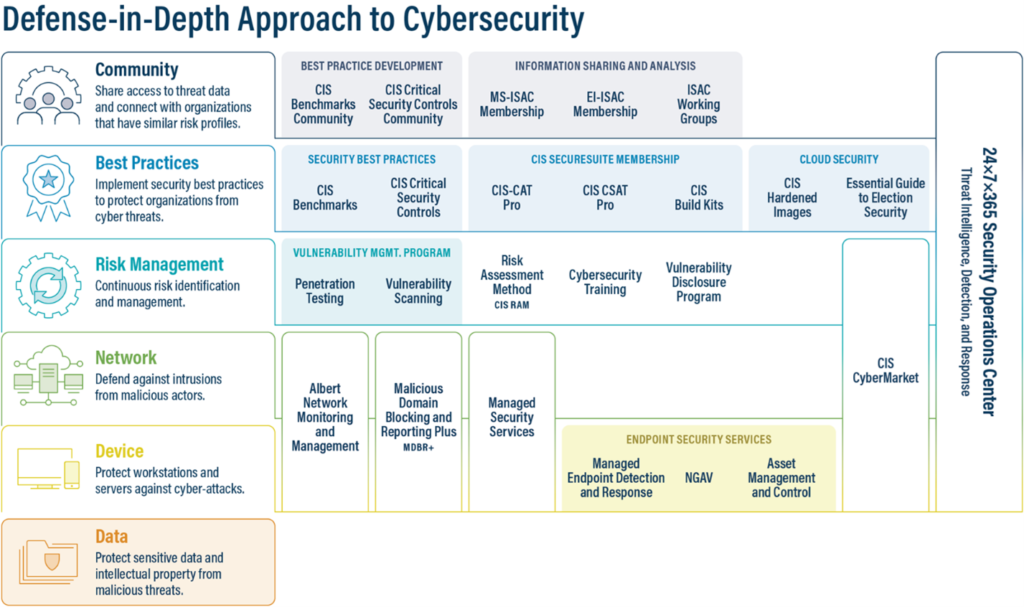

رویکرد چند لایه امنیتی در یک سیستم دفاع در عمق شامل عناصری به شرح زیر است که در حوزههای مختلفی قرار دارند:

- کنترلهای فیزیکی: مانند کارتهای ورود به ساختمان یا اسکنرهای اثر انگشت.

- کنترلهای امنیتی شبکه: این مکانیزمها که عمدتا ماهیت نرمافزاری دارند به یک کارمند برای ورود به شبکه و استفاده از یک دستگاه یا برنامه مجوز لازم را میدهند.

- کنترلهای اداری: این ویژگی به کارمندان مجاز میکند، پس از تایید اعتبار، فقط به برخی از برنامهها یا قسمتهای شبکه دسترسی داشته باشند.

- آنتیویروس: راهکاری است که از ورود و گسترش نرمافزارهای مخرب جلوگیری میکند.

- تحلیل رفتاری: الگوریتمها و یادگیری ماشین میتوانند ناهنجاریها را در رفتار کارمندان و در خود برنامهها و دستگاهها تشخیص دهند.

دفاع در عمق چگونه کمک میکند؟

با لایهبندی و حتی تکرار فرآیندهای امنیتی، احتمال وقوع یک نقض کاهش مییابد. اکثر سازمانها میدانند که یک لایه امنیتی واحد یا یک محصول منفرد شبیه به یک فایروال برای محافظت از شرکت در برابر پیچیدگی حملات فزاینده مجرمان سایبری امروزی کافی نیست. به عنوان مثال، اگر یک هکر با موفقیت وارد شبکه یک سازمان شود، دفاع در عمق به مدیران زمان میدهد تا اقدامات لازم برای مقابله با تهدیدات را انجام دهند. این در حالی است که نرمافزارهای آنتیویروس و فایروالها باید برای پیشگیری از ورود و محافظت از برنامهها و دادههای سازمان در برابر آسیبپذیریها در جای خود قرار گیرند. ممکن است در نگاه اول، افزونگی در امنیت بیهوده به نظر برسد. با این حال، یک استراتژی دفاع در عمق از تهدیدات جلوگیری میکند، زیرا وقتی یک محصول امنیتی شکست میخورد، محصول امنیتی دیگری آماده است تا وارد عمل شود.

امنیت لایهبندی شده چیست و چگونه با دفاع در عمق مرتبط است؟

امنیت لایهبندی شده به روشی اشاره دارد که در آن چندین لایه کنترل امنیتی برای محافظت از یک سیستم یا شبکه به کار گرفته میشود. هر لایه از یک روش یا فناوری متفاوت برای محافظت از زیرساخت در برابر تهدیدات استفاده میکند. به عنوان مثال، یک لایه ممکن است شامل فایروال باشد، در حالی که لایه دیگر ممکن است شامل احراز هویت دو مرحلهای باشد.

شایان ذکر است که امنیت لایهبندی شده یک مفهوم اساسی در دفاع در عمق است. با ایجاد چند لایه کنترل امنیتی، سازمانها میتوانند از سیستمهای خود در برابر حملات سایبری پیچیده محافظت کنند. اگر یک لایه از دفاع شکسته شود، لایههای دیگر همچنان به محافظت از سیستم ادامه میدهند. به طور کلی، امنیت لایهبندی شده و دفاع در عمق دو مولفه عجین شده با یکدیگر و مرتبط هستند و هر دو به ایجاد یک رویکرد امنیتی چند لایه برای محافظت از سیستمها و دادهها در برابر تهدیدات سایبری کمک میکنند.

اگرچه این دو مفهوم به جای یکدیگر (و به اشتباه) استفاده میشوند، اما باید بدانید که اصطلاح “امنیت لایهبندی شده” با دفاع در عمق یکسان نیست. امنیت لایهبندی شده به معنای داشتن چندین محصول برای رسیدگی به یک جنبه واحد از امنیت است. این محصولات ممکن است بسیار مشابه باشند و هدف یکسانی داشته باشند، اما در یک استراتژی امنیتی لایهبندی شده، هر دو ضروری هستند. استفاده از محصولات به ظاهر زائد، دفاع شرکت را در برابر تهدیدات تقویت میکند.

به عنوان مثال، یک گیتوی و یک فایروال هر دو تعیین میکنند که چه دادههایی مجاز به ورود به شبکه هستند. مطمئنا تفاوتهایی بین این دو وجود دارد – یک گیتوی ماهیت سختافزاری دارد، در حالی که یک فایروال هم سختافزار و هم نرمافزار است – اما هر دو با هدف محدود کردن دسترسی به وبسایتها و برنامههای کاربردی خاص مورد استفاده قرار میگیرند. هنگامی که مولفههای مذکور وظایف خود را انجام میدهند، در ادامه به کارمند سازمان اجازه میدهند از یک وبسایت خاص بازدید کند – البته در بیشتر موارد یک محصول یا سرویس امنیتی دیگر باید وارد عمل شود تا کارمند بتواند به پورتال سازمانی بر مبنای مکانیزمهای احراز هویت دسترسی داشته باشد.

راهکار امنیتی قدرتمند بعدی که مورد استفاده قرار میگیرد احراز هویت چند عاملی (MFA) است که دسترسی به یک وبسایت را تا زمانی که چندین اعتبارنامه ارائه شود، مسدود میکند. به عبارت دیگر، امنیت لایهبندی شده فقط به یک بعد از امنیت یا یک بردار حمله میپردازد، در حالی که دفاع در عمق گستردهتر، چند وجهیتر و از نظر دامنه استراتژیکتر است. همچنین، میتوان گفت که امنیت لایهبندی شده زیرمجموعهای از دفاع در عمق است.

یک استراتژی امنیتی لایهبندی شده در سه حوزه مختلف ارزیابی میشود: مدیریتی، فیزیکی و فنی. کنترلهای مدیریتی شامل پالیسیها و رویههایی است که برای محدود کردن دسترسیهای غیرمجاز مورد نیاز است، مانند کنترل دسترسی مبتنی بر نقش (RBAC) یا آموزش کارکنان برای محافظت در برابر حملات فیشینگ. کنترلهای فیزیکی شامل تامین امنیت فیزیکی دسترسی به سیستم IT، مانند قفل کردن اتاقهای سرور است، در حالی که کنترلهای فنی شامل ترکیبی از محصولات و خدماتی است که سازمان برای رسیدگی به امنیت انتخاب میکند.

لایههای اساسی در یک مکانیسم دفاع در عمق چیست؟

لایههای اصلی برای اجرای یک استراتژی دفاع در عمق باید شامل موارد زیر باشد:

- مکانیزمهای مدیریت و ارزیابی رمزهای عبور قوی و پیچیده

- نرمافزار ضد ویروس

- گیتوی امن

- فایروال

- مدیریت وصلهها

- پشتیبانگیری و بازیابی

- اصل حداقل امتیاز یا اعطای کمترین سطح دسترسی یا مجوزهای مورد نیاز به یک کاربر برای انجام وظایف خود

با افزایش تعداد دستگاهها، برنامهها و خدماتی که در سراسر سازمان استفاده میشوند و به موازات آن افزودن تجهیزات و راهکارهای امنیتی، همگی در زیرمجموعه لایههای امنیتی مهم در یک استراتژی دفاع در عمق عمل میکنند. با این توصیف باید بگوییم یک استراتژی دفاع در عمق را فورتینت بر مبنای مولفههای زیر توصیف میکند:

- احراز هویت دو عاملی (2FA) یا احراز هویت چند عاملی (MFA)

- سیستمهای تشخیص و جلوگیری از نفوذ

- تشخیص و پاسخ به نقاط پایانی (EDR)

- تقسیمبندی شبکه

- رمزنگاری

- جلوگیری از نشت دادهها

- شبکههای خصوصی مجازی

حمیدرضا تائبی