خدمات امنیتی

چشمانداز همیشه در حال تحول امنیت اطلاعات، ما را ملزم میکند تا درک کاملی از اصول امنیت و مدیریت ریسک به دست آوریم. شناسایی و ارزیابی داراییها، از جنبههای حیاتی امنیت اطلاعات و به ویژه مدیریت ریسک هستند. هنگامی که صحبت از روشهای ارزیابی داراییها در یک سازمان به میان میآید، برنامهریزی بر مبنای چارچوبهای مدیریت ریسک مثل NIST SP 800-37، ISO/IEC 27005، FAIR و COSO ERM ضروری است، زیرا این چارچوبها بر مبنای سالها پژوهش در حوزه امنیت تدوین شده و بهروزرسانی میشوند و نشان میدهند بر مبنای چه خطمشیها و برنامههای حاکمیتی باید مخاطرات را شناسایی کرده و در جهت مدیریت یا رفع آنها اقدام کنیم. به بیان سادهتر، این ساختارها، متدولوژیهای تکرارپذیری برای مدیریت بهتر ریسکها در اختیار ما قرار میدهند. در ادامه با خدمات امنیت بیشتر آشنا میشوید…

آشنایی با خدمات امنیت

واقعیت این است که نظارت و بررسی منظم مخاطرات، در آمادهسازی یک دکترین دفاعی و امنیتی کارآمد، ضروری است. از اینرو، فرآیندهای زیرساختی در زمینه پیگیری وضعیت مخاطرات، بررسی و ارزیابی ریسکها، تجزیه و تحلیل گزارشهای حادثه و ارزیابی برنامه کلی مدیریت ریسک، سلسله اقداماتی هستند که باهدف کنترل تهدیدات پیرامون زیرساختها انجام میشوند. هنگامی که ارزیابیهای دقیقی انجام دهیم، قادر به یکپارچه کردن فرآیند مدیریت مخاطرات با فرآیندهای تجاری خواهیم بود که همراستا کردن اهداف مدیریت ریسک با اهداف تجاری، گنجاندن ارزیابی ریسک در برنامهریزی استراتژیک، مشارکت ذینفعان در فعالیتهای مدیریت خطمشیهای امنیتی، لزوم توجه به رعایت خطمشیها و ایجاد معیارهای عملکردی را به همراه دارد.

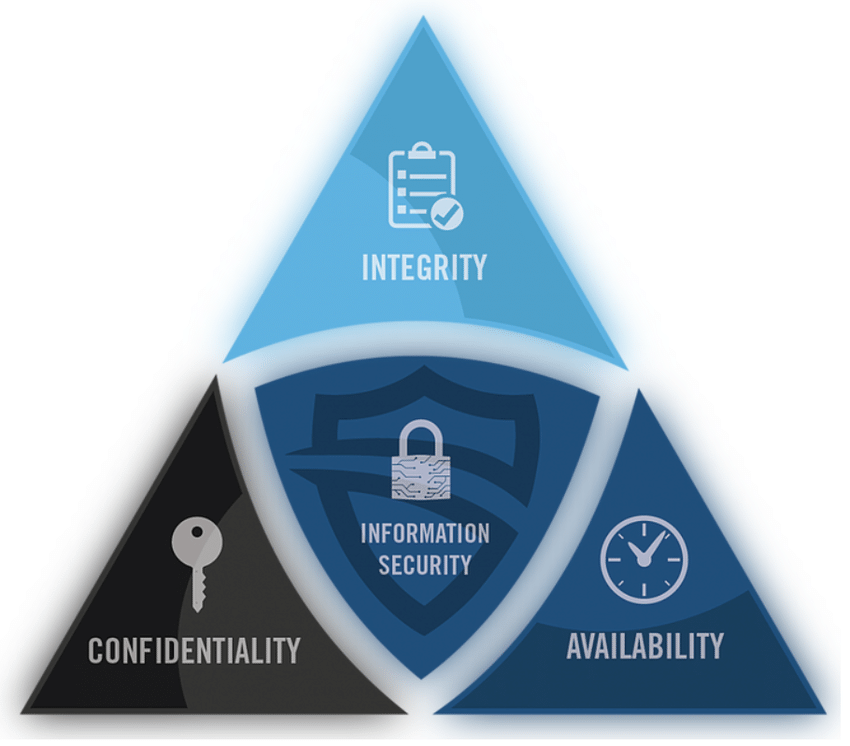

مفاهیم سهگانه یکپارچگی، دسترسپذیری و محرمانگی

محرمانگی (Confidentiality)، دسترسپذیری (availability) و یکپارچگی (integrity) اصول اساسی امنیت اطلاعات هستند، به طوری که تمامی مکانیزمهای امنیتی در سراسر جهان بر مبنای این اصول سهگانه پیادهسازی میشوند و تمامی حملات هکری نیز با هدف شکستن یکی از این اصول انجام میشوند. محرمانگی تضمین میکند که اطلاعات تنها در اختیار افراد یا نهادهایی که مجوزهای لازم را دارند، قرار دارد. یکپارچگی به دقت و سازگاری دادهها و دستکاری نشدن آنها اشاره دارد. در نهایت، دسترسپذیری تضمین میکند، اطلاعات در صورت نیاز در اختیار افراد واجد شرایط قرار خواهند داشت. به عنوان مثال، یک سازمان مراقبتهای بهداشتی باید از سوابق بیماران محافظت کند و اطمینان حاصل کند که فقط متخصصان مراقبتهای بهداشتی تایید صلاحیت شده میتوانند به سوابق دسترسی داشته باشند (محرمانگی)، سوابق، اصلاح یا دستکاری نشدهاند (یکپارچگی)، و سوابق در صورت نیاز در هر زمان در دسترس متخصصان مراقبتهای بهداشتی قرار خواهد داشت (دسترسپذیری).

نکته مهمی که باید در این زمینه به آن دقت کنیم، بحث احراز هویت است که اشاره به تایید و آزمایش هویت، یک کاربر دارد. فرآیند احراز هویت مبتنی بر اطلاعاتی است که از قبل از کاربر دریافت شده و تطابق هویت افراد با اطلاعاتی که درون بانکهای اطلاعاتی سازمان قرار دارد. بهطور مثال، احراز هویت دو عاملی شامل تایید هویت کاربر با استفاده از روشهای مختلف مثل رمز عبور و معیارهای زیستی مثل اثر انگشت است. هنگامی که فرآیند فوق به درستی انجام شود، دسترسی به کاربر، متناسب با نقشی که در سازمان دارد، انجام میشود تا بتواند به منبع یا سرویس موردنیاز دسترسی پیدا کند. به عنوان مثال، یک کارمند میتواند بر اساس موقعیت شغلی و مجوزهای امنیتی که دارد به فایلها یا پایگاههای داده خاصی دسترسی داشته باشد.

هنگامی که افراد به منابع یا سرویسهای موردنیاز خود دسترسی پیدا میکنند باید بر مبنای یک سنجه، عملکردشان مورد بررسی قرار گیرد. این فرآیند تحت عنوان ممیزی (Audit) انجام میشود. ممیزی مکانیزمی است که از طریق آن، افراد در ارتباط با کارهایی که انجام میدهند، پاسخگو هستند. این فرآیند بر مبنای مستندسازی و ثبت فعالیتهای موضوعی همچون احراز هویت، دسترسی به پایگاههای دادهای، اطلاعات استخراج یا بارگذاری شده روی بانکهای اطلاعاتی و غیره انجام میشود. به عنوان مثال، ثبت تمام فعالیت های کاربر در یک سیستم، برای ردیابی چه کسی و چه زمانی به چه منابعی دسترسی پیدا کرده است، یکی از فرآیندهای مهم برای شناسایی علت بروز حملات است.

پاسخگویی به این معنا است که، کاربران هنگام استفاده از یک سیستم یا دسترسی به منابع، مسئول اعمال خود باشند. این فرآیند ارتباط مستقیمی با اثبات هویت و پیگیری فعالیتهای انجام شده توسط کاربر دارد. به عنوان مثال، اگر نقض دادهای رخ دهد، میتوان بر مبنای مجموعه اقدامات انجام شده توسط کاربر مشخص کرد، چه کسی مسئول نقض بوده و اکنون باید چه اقداماتی را باهدف به حداقل رساندن پیامدهای این مسئله انجام داد. این فرآیند ما را به مفهومی هدایت میکند که انکارناپذیری (Non-repudiation) نام دارد و این اطمینان را میدهد که کاربر یا کاربران نمیتوانند وقوع یک فعالیت یا رویداد را انکار کنند. به بیان دقیقتر، یک کاربر نمیتواند ادعا کند، پیامی ارسال نکرده است، عملی را انجام نداده است یا عامل بروز یک یک رویداد نبوده است.

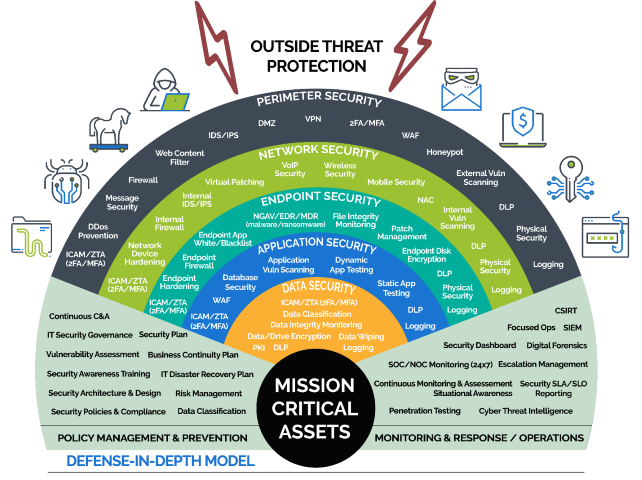

مکانیزم های دفاع در عمق (Defense-In-Depth)

دفاع در عمق به معنای بهکارگیری لایههای امنیتی چندگانهای است که بالاترین سطح از کنترل را در اختیار ما قرار میدهند. دفاع در عمق با هدف دستیابی به اصل افزونگی و افزایش ضریب اطمینان یک زیرساخت پیادهسازی میشود. این راهکار بر مبنای مجموعه راهحلها و ابزارهایی مثل فایروالها، سیستمهای تشخیص نفوذ و پیشگیری و نرمافزارهای ضدویروس برای محافظت از زیرساختها در برابر انواع مختلف حملات پیادهسازی میشود. به بیان سادهتر، دفاع در عمق استراتژیک یک رویکرد دفاعی است که در آن، تمرکز بر ایجاد یک سیستم دفاعی چندلایه و گسترده در عمق ساخته میشود. مهمترین مزیت دفاع در عمق این است که فرصت لازم برای اتخاذ تدابیر دفاعی برای مقابله با تهدیدات سایبری را در اختیار کارشناسان امنیتی قرار میدهد.

انتزاع (Abstraction)

انتزاع (Abstraction) فرآیند گروهبندی عناصر مشابه در گروههای مخصوص به خود، کلاسها یا نقشهایی است که کنترلها، محدودیتها یا مجوزهای امنیتی را برای هر مجموعه تعریف میکند. این رویکرد با هدف افزایش کارایی به منظور اجرای یک طرح امنیتی انجام میشود. به عنوان مثال، گروهبندی کاربران به نقشها بر اساس عملکردهای شغلی آنها و اعطای مجوزها و کنترل دسترسی بر اساس نقش آنها.

پنهانسازی دادهها (Data hiding)

پنهانسازی دادهها یا کدها یک راهکار قدرتمند برای جلوگیری از دسترسی یا تغییر غیرمجاز آنها است. به عنوان مثال، پنهانسازی رمزهای عبور یا دادههای حساس با استفاده از تکنیکهای رمزگذاری یا مبهمسازی، یکی از رایجترین تکنیکها است که باعث میشود فرآیند ارسال اطلاعات احراز هویت در بالاترین سطح امنیتی انجام شود.

مرزهای امنیتی (Security boundaries)

مرزها یا کرانههای امنیتی به خطی گفته میشود که شبکهها یا سیستمهای مورد اعتماد و غیرقابل اعتماد از هم جدا میشوند. به عنوان مثال، شبکه داخلی یک شرکت یک مرز قابل اعتماد در نظر گرفته میشود، در حالی که اینترنت غیرقابل اعتماد است. راهکارهای مختلفی برای تعریف این مرزهای امنیتی در اختیار ما قرار دارند که از آن جمله باید به شبکههای با اعتماد صفر، شبکههای منطقه غیرنظامی، استفاده از فناوری NAT و غیره اشاره کرد. این کار با هدف محافظت از داراییهای ارزشمند سازمانی انجام میشود.

محیطهای امنیتی (Security perimeters)

محیطهای امنیتی، مرز فیزیکی یا منطقی هستند که داراییهای یک سازمان را از دنیای خارج جدا میکنند. به عنوان مثال، فایروال یک شرکت یک محیط امنیتی تعریف میکند که شبکه داخلی را از اینترنت جدا میکند و هرگونه فرآیند ارسال و دریافت بستههای اطلاعاتی را مورد تحلیل قرار دهد تا هکرها موفق نشوند به سادگی بدافزارها یا کدهای مخرب را روی زیرساختها اجرا کنند. به بیان دقیقتر، نقش یک حائل را بازی میکند.

حداقل امتیاز (Least privilege)

رویکرد حداقل امتیاز بیانگر این مفهوم است که یک کاربر باید حداقل سطح دسترسی لازم برای انجام کارهای روزانه را داشته باشد. این راهکار باعث میشود تا یکسری مخاطرات همچون دستکاری یا حذف تصادفی یا عمدی دادهها یا تغییر در پیکربندیها به حداقل برسد. به عنوان مثال، یک مسئول پذیرش ممکن است تنها به ابزارها و برنامههای مرتبط با برنامهریزی نیاز داشته باشد، در حالی که یک مدیر فناوری اطلاعات ممکن است نیاز به نصب و پیکربندی نرمافزارهای مختلف داشته باشد. این اصل ارتباط مستقیمی با مفهوم نیاز به دانستن (Need to know) دارد و بیان میکند یک کاربر فقط باید به اطلاعات لازم برای انجام وظیفه خود دسترسی داشته باشد. این مکانیزم نقش مهمی در محافظت از اطلاعات حساس در برابر دسترسی یا افشای غیرمجاز دارد. به عنوان مثال، یک کارمند منابع انسانی ممکن است نیاز به دسترسی به سوابق کارکنان داشته باشد، در حالی که یک کارمند بازاریابی ممکن است نیاز نداشته باشد.

چگونه یک تیم امنیتی کارآمد را شناسایی کنیم؟

یک تیم امنیتی که در زمینه برنامهریزی و پیادهسازی راهکارهای امنیتی به فعالیت اشتغال دارد، باید درک عمیق و کاملی از مفاهیم سهگانه امنیت داشته باشد و نحوه برقراری ارتباط این اصول با نیازهای تجاری یک سازمان را به خوبی درک کرده باشد. اصول سهگانه محرمانگی، یکپارچگی و دسترسپذیری، سه مولفه ضروری و مهم امنیت اطلاعات هستند. با این حال، درک این نکته ضروری است که این سه مولفه در همه شرایط به یک اندازه مهم نیستند. بسته به ماهیت یک سازمان، ممکن است برخی از مولفهها اهمیت بیشتری داشته باشند. به عنوان مثال، یک موسسه مالی ممکن است محرمانگی و یکپارچگی را بر در دسترسپذیری مقدم بداند، زیرا اطلاعات حساسی را مدیریت میکند که باید از دسترسی و دستکاریهای غیرمجاز محافظت شوند.

از سوی دیگر، یک وب سایت تجارت الکترونیک ممکن است دسترسپذیری را در اولویت قرار دهد، زیرا درآمد آنها به شدت به این موضوع بستگی دارد که وب سایت همیشه در دسترس مشتریان باشد. بنابراین، درک نیازهای تجاری یک سازمان و نحوه ارتباط آنها با اصول سهگانه امنیت مهم است. برقراری تعادل بین سه مولفه بر اساس نیازهای تجاری برای موفقیت برنامه امنیت اطلاعات سازمان بسیار مهم است. همچنین، توجه به این نکته مهم است که سهگانه فوق تنها عاملی نیستند که باید هنگام توسعه یک برنامه امنیت اطلاعات در نظر گرفت. عوامل دیگری مانند الزامات قانونی و مقرراتی، مدیریت ریسک و هزینه نیز باید در نظر گرفته شوند.

این مفاهیم به منظور پیادهسازی یک برنامه کارآمد تامین امنیت اطلاعات مهم هستند و در تعامل با یکدیگر برای تعریف یک معماری امنیتی جامع مورد استفاده قرار میگیرند. همچنین، نباید از این نکته غافل شویم که رویکرد دفاع در عمق دارد نیز در ارتباط با محافظت از زیرساختها نقش موثری دارد و بر این نکته تاکید دارد که امنیت باید به طور پیشفرض لایهبندی شود.