زیرساخت فناوری اطلاعات بانکی

بانکها یا در مقیاس کلان، موسسات مالی نمیتوانند تنها به واسطه ارائه برخی خدمات مشتریپسند برای خود اعتبار خوبی کسب کنند. به بیان دقیقتر، موسسات مالی به ابزارها و کنترلرهای نظارتی نیاز دارند که مشاهدهپذیری بالایی در ارتباط با تمام اتفاقات رخ داده در محیط فناوری اطلاعات در اختیارشان قرار دهند و همچنین چابکی و سهولت در کاربری را با هدف ارائه بهترین خدمات به شکل ایمن در دسترشان قرار دهند. موسسات مالی باید چه اقداماتی در این زمینه انجام دهند و به چه نکات فنی و مدیریتی در این زمینه دقت کنند؟ این مقاله مفتاح رایانهافزار به بررسی 9 مورد از کنترلهای ضروری فناوری اطلاعات میپردازد که رهبران ارشد بانکها باید برای محافظت از زیرساخت برنامههای تجاری و زیرساخت فناوری اطلاعات بانکی خود از آنها آگاه باشند.

مزایای کنترل فناوری اطلاعات

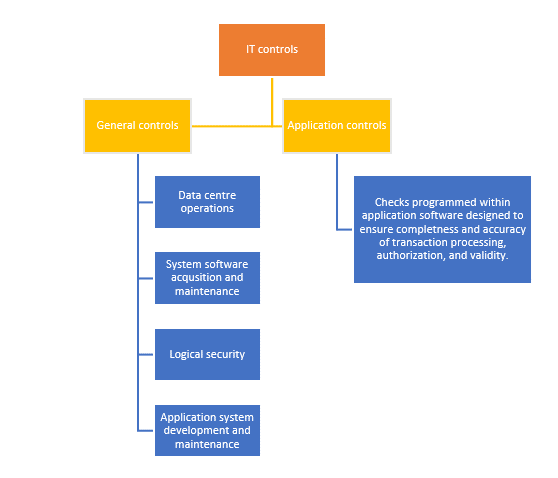

کنترلهای فناوری اطلاعات، مجموعه فعالیتهایی هستند که توسط یک شخص یا سیستم با هدف شناسایی و جلوگیری از بروز مخاطرات، اطمینان از عملکرد صحیح فناوری اطلاعات، اعتمادپذیری دادهها و رعایت قوانین و مقررات مربوطه توسط یک سازمان پیادهسازی و مورد استفاده قرار میگیرند. به طور معمول، کنترلهای فناوری اطلاعات به دو دسته تقسیم میشوند:

- کنترلهای عمومی

- کنترلهای کاربردی

هر یک از این حوزهها و دستهها زیرمجموعههای خاص خود را دارند که در شکل زیر مشاهده میکنید.

چگونه کنترلهای فناوری اطلاعات مناسب را برای سازمان خود شناسایی کنیم؟

هنگامی که صحبت از خدمات مالی آنلاین به میان میآید، استانداردها و خطمشیهای مختلفی برای ایمنسازی وجود دارند. امروزه، سازمانها و صنایع مختلفی در زمینه ارائه استانداردهای معتبر و شناخته شده در صنعت بانکداری، پژوهشهای مفصلی انجام دادهاند که از آن جمله باید به COSO، ISACA، AICPA، FFIEC، OCC، FDIC، Federal Reserve و غیره اشاره کرد. یک قاعده کلی در این زمینه وجود دارد، هنگامی که قصد ایمنسازی زیرساختها را دارید، سعی کنید نیازها و زیرساختهایی که بیشترین صحبت درباره آنها میشود و بیشترین اخبار مرتبط با آنها است را شناسایی کنید و راهکاری برای ایمنسازی آنها پیادهسازی کنید. همچنین، پیشنهاد میشود به نکات زیر دقت کنید:

- از تجربه شخصی متخصصان و شرکتهای فعال در این زمینه استفاده کنید.

- به صحبتهای مشتریان گوش دهید.

- از عوامل خطرآفرین موجود سرنخ بگیرید.

- گرایشها، نظرسنجیها و مطالعات صنعت را مورد بررسی قرار دهید.

- تاثیر پیشبینی مخاطرات بر سازمان را ارزیابی کنید (مدیریت ریسک).

۹ کنترل مهم فناوری اطلاعات که باید از آنها آگاه باشید و آنها را اجرا کنید

۱. حاکمیت فناوری اطلاعات

حاکمیت فناوری اطلاعات به معنای استقرار کامل و یکپارچهسازی آن در چرخه عمر فرآیندهای تجاری است که بر کیفیت خدمات و چابکی کسبوکار تاثیر میگذارند. Van Grembergen و De Haes حاکمیت فناوری اطلاعات را اینگونه تعریف کردهاند: «چارچوبی است که سازمانها برای تصمیمگیریها و پاسخگویی در زمینه استفاده از فناوری اطلاعات ایجاد میکنند. هدف اصلی این چارچوب، اطمینان از آن است که فناوری اطلاعات به طور موثر و کارآمد از اهداف تجاری پشتیبانی کرده و ریسکهای مرتبط با آن را به حداقل میرساند. حاکمیت فناوری اطلاعات شامل تعیین سیاستها، استانداردها، فرایندها و مسئولیتها برای مدیریت فناوری اطلاعات است. این چارچوب به سازمانها کمک میکند از سرمایهگذاریهای خود در فناوری اطلاعات حداکثر بهره را ببرند و اطمینان حاصل کنند که فناوری اطلاعات با استراتژیهای کسبوکار همسو است. به عبارت سادهتر، حاکمیت فناوری اطلاعات، مجموعهای از قوانین و دستورالعملها است که استفاده از فناوری اطلاعات را در یک سازمان مدیریت میکند تا اطمینان حاصل شود که فناوری اطلاعات به صورت موثر و ایمن قابل استفاده است».

به بیان دقیقتر، حاکمیت فناوری اطلاعات تضمین میدهد که این صنعت ارزش بالقوهای برای خدمات مالی و بانکها به همراه خواهد داشت، به شرطی که بر مبنای اصول زیر پیادهسازی شود:

- تراز راهبردی: خطدهی با هدف تراز راهبردی فناوری اطلاعات با اهداف راهبردی موسسه مالی.

- مدیریت ریسک: تعیین و بررسی این موضوع که میزان خطرپذیری هر یک از فرآیندهای فناوری اطلاعات به درستی انجام شده و سازمان با علم به این موضوع و ایمنسازی، اقدام به تعریف حاکمیت فناوری اطلاعات در فرآیندهای مالی کرده است.

- ارزشآفرینی تجاری: بهکارگیری فناوری اطلاعات در حوزه مالی با هدف ارائه بهترین خدمات آنلاین، مطمئن و پرسرعت به مشتریان خرد و کلان.

- عملکرد فناوری اطلاعات: ارائه مکانیزمهایی برای تایید انطباق و عملکرد استراتژیک فناوری اطلاعات.

- مدیریت منابع: تدوین جهتگیری باهدف تامین و استفاده از منابع فناوری اطلاعات.

۲. نظارت مستمر و مدیریت رخدادها

نظارت مستمر بر فرایندها و فناوریهای مورد استفاده برای تشخیص مسائل انطباق و ریسک مرتبط با محیط مالی و عملیاتی یک سازمان ضروری است. مدیریت حادثه فناوری اطلاعات (ITSM) سرنام IT incident management، حوزهای است که در آن تیم فناوری اطلاعات، یک سرویس را پس از وقوع اختلال، به سرعت به حالت عادی باز میگرداند، به گونهای که کمترین تاثیر منفی بر کسب و کار را داشته باشد.

در اینجا مفهومی تحت عنوان کنترلهای نظارتی مستمر و مدیریت رخدادها وجود دارد که شامل تفکیک وظایف و فهرست کردن ریسکهای کلیدی برنامههای تجاری است. خوشبختانه، ابزارها و راهحلهایی مثل ISMS،SEIM و غیره وجود دارند که امکان پیادهسازی آنها با هدف شناسایی تنظیمات کلیدی زیرساختها، تغییر و ویرایش پیکربندیها در زمان کوتاه، ارسال هشدار در صورت شناسایی فعالیتهای مشکوک یا غیرمجاز، اطمینان از بهروز بودن نرمافزارهای امنیتی مثل آنتیویروس و ضد بدافزار، داشتن رویکرد چند لایه برای فیلتر کردن پیامها و ایمیلها و موارد مشابه وجود دارد. اجرای نظارت مستمر و مدیریت حادثه در موارد زیر کمک میکند:

- شناسایی و جلوگیری از بروز انواع حملات سایبری، انواع کلاهبرداریها و مهندسی اجتماعی.

- بهکارگیری راهکارهایی با هدف دستیابی به انطباق بهتر و حسابرسی به منظور تجزیه و تحلیل اختصاصیتر.

- اتخاذ و تدوین استراتژیهای آینده برای پیشگیری از بروز حملات مشابه و مهار تهدیدات در آینده.

۳. امنیت اطلاعات

امنیت اطلاعات که گاهی به اختصار infosec نامیده میشود به مجموعه اقدامات و تمهیداتی اشاره دارد که با هدف محافظت از اطلاعات و کاهش ریسکهای اطلاعاتی انجام میشود و به طور معمول، شامل جلوگیری یا به حداقل رساندن کاهش احتمال دسترسیهای غیرمجاز، سوء استفاده از اطلاعات، افشای دادهها، اختلال در عملکرد سرویسها، حذف یا تحریف اطلاعات، ویرایش مطمئن تنظیمات، ممیزی مکانیزمهای مختلف، به حداقل رساندن خطرپذیری دامنههای حساس و غیره است. امنیت اطلاعات باید به عنوان یک فرآیند مشاهدهپذیر در نظر گرفته شده و موارد زیر را شامل شود:

- حصول اطمینان از انجام دورهای آزمایشهای آسیبپذیری و تست نفوذ به ویژه در ارتباط با شبکههای بیسیم و برنامههای زیرساختی.

- پیادهسازی مکانیزمهای پیشگیری و تشخیص نفوذ

- نظارت بر وصلهها و هشداردهی

- اطمینان از رمزگذاری هارد دیسکهای لپتاپها، PDAها و هارد دیسکهای خارجی و داخلی که اطلاعات مهم را ذخیره میکنند.

- اطمینان از رمزگذاری فیلدها در برنامههای کاربردی و فیلدهایی که اطلاعات حساس در آنها ارائه و ذخیره میشود

- پیادهسازی معماری چند لایه در ارتباط با تامین امنیت فناوری اطلاعات.

همچنین، فراموش نکنید که بررسی پیشینه کارمندانی که در حوزه مالی مشغول به کار میشوند یکی از موضوعات مهمی است که باید به دقت مورد بررسی قرار گیرند. با توجه به توضیحاتی که ارائه کردیم باید بگوییم که پیادهسازی کنترلهای امنیت اطلاعات و نظارت بر فرآیندها با هدف دستیابی به سه اصل یکپارچگی، محرمانگی و دسترسپذیری انجام میشود تا ضریب اطمینان زیرساخت افزایش پیدا کرده و مشتریان بدون مشکل به سرویسهای موردنیاز خود دسترسی داشته باشند. به طور کلی، کنترلهای امنیت اطلاعات در موارد زیر به موسسات مالی و بانکها کمک میکنند:

- مقابله با تهدیدات داخلی مانند بیتوجهی کارکنان به اصول اولیه امنیت، فیشینگ، کلاهبرداری داخلی یا سرقت اطلاعات.

- مقابله با تهدیدات خارجی مانند هک کردن زیرساخت و حملاتی که با هدف دستیابی به اطلاعات مشتریان یا اختلال در عملکرد سرویسها انجام میشوند.

۴. حریم خصوصی دادهها

حریم خصوصی دادهها به این نکته اشاره دارد که چه کسی مجاز به دسترسی به اطلاعات مصرفکنندهای است که حساب حقیقی یا حقوقی در موسسات مالی دارد یا با آنها مراودهای تجاری گسترده دارد. کارکنان بانکها برای تایید هویت افرادی که در نظر دارند به حسابهای متعلق به یک مشتری دسترسی داشته باشند، به اطلاعات خاصی نیاز دارند. مشاوران مالی برای انجام معامله به نمایندگی از افرادی که حساب نزد آنها دارند، به دادههای خاصی از مشتری نیاز دارند. کارمندان در حوزههای دیگر نیز ممکن است برای انجام برخی از وظایف خود به اطلاعات مالی یک کاربر یا شرکت دسترسی داشته باشند، کارگزاران بورس را میتوان از جمله این موسسات توصیف کرد. آنجلا اسپرینگفلو از موسسه NGData در این ارتباط گفته است: «مشکلات مرتبط با امنیت دادهها، زمانی آغاز میشوند که کارمندان، مسئولان امنیتی و سایر افرادی که وظیفه محافظت از اطلاعات حساس را بر عهده دارند، نتوانند خطمشیهای تعریف شده در پروتکلهای امنیتی را به درستی رعایت کنند یا بر مبنای آنها گام بردازند».

محافظت از حریم خصوصی دادهها موارد مختلفی را شامل میشود که از آن جمله به نکات زیر باید اشاره کرد:

- ارزیابی و بررسی وضعیت اطلاعات حساس جمعآوری یا ذخیرهشده سازمانی.

- عدم جمعآوری یا ذخیره کردن اطلاعات حساس غیرضروری.

- داشتن سیاستهای مستندسازی برای مدیریت اطلاعات حساس مانند ایمیلها و گزارشها و طبقهبندی دادهها بر اساس حساسیت و تاثیر آن بر تجارت.

مهم است که آموزشهای مرتبط را به کارکنان در مورد نحوه برخورد با دادههای حساس و رفتار مناسب ارائه کنید. همچنین، داشتن رویههایی برای از بین بردن ایمن دادههای حساس و استفاده از راهحلهای پیشرفته محافظت در برابر تهدیدها بسیار مهم است. هنگامی که حریم خصوصی دادهها به دقت رعایت شود، مزایای شاخص زیر دور از انتظار نیستند:

- سازمان نشان میدهد که خود را ملزم به رعایت الزامات قراردادی برای محافظت از حریم خصوصی مشتریان میداند.

- از نقضهایی که به فعالیتهای تجاری و افراد در ارتباط با نشت دادهها آسیب میرسانند جلوگیری میکند.

- نشان میدهد برای حفظ و بهبود ارزش برند اهمیت زیادی قائل است.

- جلب اعتماد جامعه، سرمایهگذاران و مشتریان.

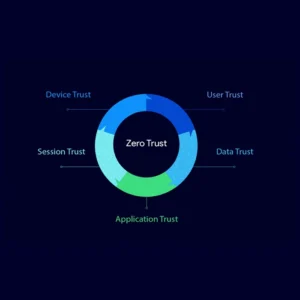

۵. مدیریت هویت و دسترسی

مدیریت هویت و دسترسی، به فرآیندها و روشهایی اشاره دارد که برای اطمینان از دسترسی افراد درست به منابع مختلف اطلاعاتی متناسب با شرح وظایف سازمانی استفاده میشود. تفکیک وظایف قبل از اعطای دسترسی اضافی به یک حساب بسیار مهم است. مدیریت هویت و دسترسی شامل ایجاد یک فرآیند برای بررسی دورهای حقوق دسترسی، اجرای امنیت مبتنی بر نقش، سرمایهگذاری در راهحلهای احراز هویت چند عاملی و اصالتسنجی کاربران مبنی بر دسترسی مطمئن به اطلاعات حساس است. از مزایای تجاری مدیریت هویت و دسترسی به موارد زیر باید اشاره کرد:

- بهبود بهرهوری کارکنان

- تقویت تجربه کاربری

- امنیت تمام جنبههای برند

- افزایش چابکی کسبوکار

با رعایت نکاتی که به اشاره شد، مشتریان و شرکا متناسب با شرح وظایف تعریف شده به شکل مطمئن و ایمن در هر مکان و زمان به قابلیتهای تجاری موردنیاز خود دسترسی خواهند داشت.

۶. امنیت فیزیکی

امنیت فیزیکی به معنای محافظت از کارکنان، سختافزارها، نرمافزارها، شبکهها و اطلاعات در برابر تهدیدات منطقی و فیزیکی است که میتوانند باعث خسارت یا ضرر جدی به یک شرکت، سازمان یا موسسه شود. این فرآیند شامل محافظت از زیرساختها در برابر آتشسوزی، سیل، بلایای طبیعی، سرقت، خرابکاری و تروریسم است. برای تامین امنیت فیزیکی بانکها به نکات زیر باید دقت کنید:

- لیست دقیقی از سرورها و نرمافزارها داشته باشید و آن را بهروز نگه دارید.

- سرورها و دستگاههای شبکه را در مناطقی قرار دهید که فقط کارکنان، مجاز به دسترسی به آنها باشند.

- دسترسی سرپرستی به دستگاهها در این مناطق را محدود کنید.

- مطمئن شوید که قطعی برق وجود ندارد و کامپیوترهایی که توسط فروشنده و کارمندان برای دسترسی از راه دور استفاده میشوند، الزامات امنیتی و پیکربندی را رعایت میکنند.

۷. پشتیبانگیری و بازیابی

پشتیبانگیری، به معنی تهیه یک کپی اضافی (یا چند کپی) از اطلاعات است. شما برای محافظت از دادهها از پشتیبانگیری استفاده میکنید. ممکن است در صورت حذف تصادفی، خرابی پایگاه داده یا مشکل در بهروزرسانی نرمافزار، نیاز به بازیابی دادههای پشتیبان داشته باشید. از طرف دیگر، بازیابی پس از حادثه به برنامه و فرآیندهایی اشاره دارد که برای برقراری مجدد سریع دسترسی به برنامهها، دادهها و منابع فناوری اطلاعات پس از یک قطعی استفاده میشود. برای داشتن یک سیستم خوب پشتیبانگیری و بازیابی، باید به نکات زیر دقت کنید:

- دادههای حیاتی کسبوکار را مشخص کنید.

- دادهها را در یک مکان مطمئن نگهداری کنید. این محل باید به شکل فیزیکی و زیرساختی متفاوت از مکانی باشد که دادههای اصلی در آن قرار دارند.

- با توجه به نیازهای کسبوکار، یک برنامه پشتیبانگیری تنظیم کنید.

- مدت نگهداری دادهها را مشخص کنید.

- روشهای پشتیبانگیری از دادههای مهم را مستندسازی کنید.

- بر نسخههای پشتیبان نظارت کنید.

- آزمایش بازیابی پشتیبان را برای اطمینان از قابلیت بازیابی انجام دهید.

۸. تداوم کسبوکار

برنامهریزی تداوم کسبوکار، یک استراتژی راهبردی است که برای ایجاد سیستمی برای پیشگیری و بازیابی از تهدیدهای احتمالی برای یک شرکت تدوین میشود. این برنامه تضمین میکند که داراییها در صورت بروز فاجعه در امنیت قرار دارند و امکان بازگرداندن شرایط به حالت اولیه وجود دارد. برنامه تداوم کسبوکار معمولا از پیش طراحی میشود و نیازمند مشارکت ذینفعان و کارکنان کلیدی است. همچنین، موسسات حساس در حوزه مالی، علاوه بر برنامه تداوم کسب و کار، برنامه ثانویه نیز دارند که در صورت لزوم از آن استفاده میکنند.

۹. فروشندگان ثالث

فروشندگان ثالث راهحلهای نوآورانهای را به صنعت بانکداری ارائه میدهند. آنها نقش مهمی در کارکرد کارآمد و سودآوری بانک دارند، اما وابستگی به این فروشندگان، بانک را در معرض خطرات مختلفی قرار میدهد، به طوری که باعث افزایش خطرات و آسیبپذیریهای امنیتی میشوند. به همین دلیل پیشنهاد میشود به نکات زیر دقت کنید:

- اطمینان حاصل کنید که تمام قراردادها حاوی بند SSAE 16، SOC 2 یا «حق حسابرسی» باشند.

- اهداف مدنظر را تعریف و کنترل کنید.

- کنترلها، ریسکها و وضعیت مالی فروشنده را ارزیابی کنید.

- اطمینان حاصل کنید که برنامههای بانکداری اینترنتی مطابق با OWASP هستند.

برای اینکه به بانک شما اعتماد شود، باید اهمیت کنترلهای فناوری اطلاعات و نوع کنترلهای فناوری اطلاعات مورد نیاز را درک کنید. امیدواریم این مقاله به شما در شناسایی کنترلهای فناوری اطلاعات مورد نیاز برای بانک یا موسسه مالی و اجرای کنترلهای فناوری اطلاعات مناسب کمک کند.

مفتاح رایانه افزار و مشاورههای تخصصی در حوزه امنیتی

مفتاح رایانهافزار بالغ بر دو دهه است که خدمات مشاوره امنیتی را به سازمانهای کوچک و بزرگ خصوصی و دولتی ارائه میدهد. به بیان دقیقتر، مشاورههای امنیتی ما در قالب مجموعهای از توصیهها و راهکارهایی که با هدف حفاظت از افراد، داراییها و اطلاعات در برابر تهدیدات مختلف قابل پیادهسازی هستند در اختیار سازمانها قرار میگیرند. این مشاورهها در حوزههای مختلف مانند امنیت سایبری، امنیت فیزیکی، امنیت اطلاعات و امنیت شبکه هستند. مشاوران امنیتی ما با ارزیابی ریسکها و آسیبپذیریهای موجود، اقدامات پیشگیرانه و واکنشی مناسب را طراحی، پیشنهاد و اجرا میکنند تا از وقوع حوادث امنیتی جلوگیری کرده یا اثرات آنها را به حداقل برسانند. این مشاورهها معمولا شامل مواردی مانند اتخاذ برنامههای راهبردی در ارتباط با راهحلهای جامع امنیتی، تحلیل شکاف، استقرار سیستم مدیریت امنیت اطلاعات، ارزیابی وضعیت بلوغ امنیت سایبری، حاکمیت امنیت سازمانی، تستهای امنیتی، آموزش کارمندان سازمان در زمینه امنیت، ایجاد برنامه بازیابی و تدوام کسب و کار، تامین امنیت زیرساخت ابری، نظام جامع امنیت سایبری و غیره است.

نویسنده: حمیدرضا تائبی

شماره تماس: ۰۲۱۴۲۹۲۲